2024年3月27日8:30

グローバルに広がる顧客基盤

国内大手企業での導入も進む

弊社ではグローバルに製品の販売とサポートを展開しています。その中からいくつか導入事例をご紹介いたします。

日本国内の事例として、三菱UFJ銀行では、インターネットバンキングのログインにFIDO認証を活用しています。同行では、セキュリティ及び利便性の向上を図れること、サーバ側で生体情報の保持が不要であること、FIDOが公開された標準仕様であるということから、FIDO認証を選定。導入の成果として、パスワードレスによる負担軽減、利用者の継続使用率の向上を実現しています。

NTTドコモは、日本国内で最も早く、2015年5月から弊社製品の運用を開始しています。パスワード認証の課題解消と、dアカウントへの不正アクセス防止のために、公開鍵暗号方式でフィッシング攻撃への耐性があるFIDO認証を選定・導入し、効果を上げています。導入から現在まで、一切障害なく運転を継続されており、全面的なパスワードレス化を推進中です。

国内のアフラックでは、もともと郵送ベースで行っていた診断給付年金請求の手続きをオンライン化するにあたって、弊社製品を導入されました。セキュリティ及び利便性向上が実現できること、スマートフォンの生体認証機能が利用できること、低コストで生存確認手続きが可能であることからFIDO認証を選定しました。現在は契約者向け専用アプリを使ってオンラインで請求手続きが完結し、手続き後最短5分で支払いを完了できる仕組みが整っています。

T-Mobileはヨーロッパ及び北米で移動体通信サービスを展開している企業です。パスワード認証の課題解消と、将来性を見越した認証アプローチ、正当なユーザの信頼向上を実現するためにFIDO認証を導入。選定理由としては、生体を利用した強力な多要素認証であることと、拡張性の高いプラグアンドプレイアプローチをとっていること、公開鍵暗号方式による信頼性の高いモデルであることが挙げられています。固定パスワードから移行したことで、最初の3カ月でパスワードリセットが60%削減。コールセンターへの認証も含むマルチアプリケーション対応により、コスト削減も実現しています。また、6カ月でターゲットユーザの50%をFIDOに移行、モバイルアプリの利用増加にもつながりました。

Intuit Inc.は、税務申告用アプリケーション、turbotaxの認証にPasskeysを活用しています。導入の背景としては、パスワード認証の課題、認証関連のコストの課題がありました。拡張性、運用コストの低減、安定稼働の実績を評価してFIDO認証を選定。以前利用していたSMS OTPでは80~85%だった認証の成功率が、99.9%へと向上しました。認証に要する時間も78%短縮。パスワード再設定コストやアカウント乗っ取りも削減することができました。

米国の医療保険会社、CIGNAは、パスワードリセットコストの削減とブランドの認知度向上のため、ポータルサイトへのアクセス時の認証にPasskeysを導入しました。選定理由としては、幅広いプラットフォームへの対応ができること、将来の認証方式への対応、認証システムのサイロ化防止を図れることが挙げられています。導入によって、パスワードリセットコストの削減、認証システムのコスト削減、利便性向上が実現しています。

弊社では、Delegated Authenticationの提供において、主に金融機関向けにソフトウェアを提供しているスイスの企業、Netcetra社とパートナーシップを結んでいます。また、富裕層向けに金属製のカードを供給しているCompoSecure社と共同で、チップの中にFIDOの鍵を入れてさまざまな決済サービスに適用させる取り組みを行っています。

多様な機能を搭載した

S3 Authentication Suiteの概要

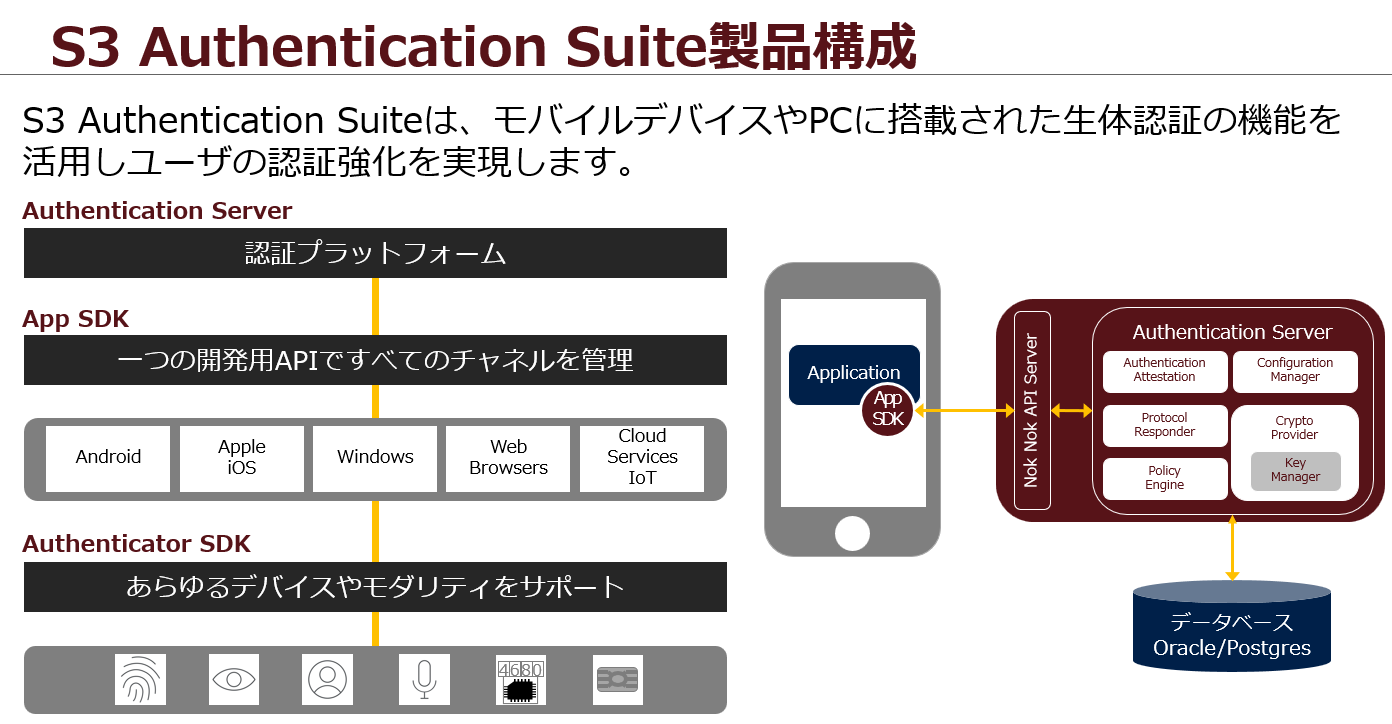

弊社の製品、「S3 Authentication Suite」をご紹介します。この製品は3つの機能から構成されています。1つがLinuxベースのAuthentication Server。パッケージ化されていますので、Linuxの環境を整えていただいてそこにインストールして構築する仕組みです。2番目がAPP SDKで、AndroidやiOSのアプリ、またはブラウザのアプリをFIDO対応するためのSDKです。弊社からサンプルプログラムを提供していますので、非常に短期間でFIDO認証に対応することが可能になっています。3番目がAuthentication SDKで、これを使って外部の認証の仕組みをFIDOの基盤に取り込むことが可能です。

イメージとしては、App SDKと、フロントにあるNok NokのAPI Serverが通信を行い、バックエンドにFIDOサーバが設置されているかたちです。データベースはOracleもしくはPostgresです。

動作環境をもう少し詳しく見ていきますと、API ServerがアプリSDKと認証サーバ間のセッション管理、FIDOポリシー管理といった通信の処理をする仕組みになります。動作環境はAuthentication Serverと同じになっていて、Red Hat Enterprise Linux 8 and 9、Rocky Linux 8.8、もしくはCentOS 7のOS上で動作する製品となっています。

クライアント側のApp SDKは、AndroidやiOSのアプリをFIDO対応するためのSDKです。FIDOのUAFというプロトコルによる実装になります。動作環境としてはiOSのv8以降を搭載のデバイス、AndroidについてはKitKat(v4.4)以降を搭載したデバイスとなっています。

JavaScript App SDKは、WebアプリケーションをFIDO認証に対応するためのSDKです。プロトコルについてはFIDO2による実装になります。動作環境としてはWebAuthnに対応したブラウザが必須となります。ブラウザは、ブラウザベンダーのサポート状況に依存しますので、注意が必要です。WebAuthnというのはW3Cというブラウザの標準化団体が付けた名称です。

「S3 Authentication Suite」はFIDO認証の基本機能以外にも、独自の機能を多数提供しています。代表的なものをご紹介すると、まずOut of Band認証(OOB)です。先ほどもご紹介しましたが、PCに生体認証機能がない場合にスマートフォンでFIDO認証を肩代わりさせるという連携機能になります。また、適応型認証(Adaptive Authentication)は、たとえば取引金額や取引の種類によって、どういう認証を適用するかを判断したり、スマートフォンの情報を見てどういうリスクがあるかを判断します。たとえばある国からアクセスしてきたスマートフォンは認証を許可しないといった設定を行うことも可能です。ほかにCordova対応、コンテナ対応(Docker)、Passkeys対応などがあります。

弊社は2011年11月設立で、米国本社はカリフォルニア州サンノゼにあります。弊社の強みはFIDOアライアンスの設立メンバーの1社であり、FIDO自体のコンセプトを発明し、Universal Authentication Framework(UAF)を開発した実績があることです。こういった経緯からFIDOに関する多くの特許を保有しています。

「S3 Authentication Suite」はFIDO認証専用に開発された認証プラットフォームとなっています。大規模な認証基盤で採用されているキャリアグレードな製品で、大手銀行、移動体通信、決済事業者などに採用されています。国内でも大手のコンシューマサービスなどで運用されている実績がありますので、国内スマートフォンデバイスの多くに弊社の仕組みがインストールされているということになります。また、Mastercardでも採用され、EMV 3-Dセキュアへのフルサポートを実施しています。

以上、Passkeysは利便性を損なわず、認証コストを削減可能、サイバー攻撃から利用者を保護します。このことを記憶にとどめていただければと思います。

また弊社では、販売にご協力いただけるパートナー企業を募集しています。ご興味ある方はご連絡ください。本日はありがとうございました。

※本記事は2024年3月5日に開催された「ペイメント・セキュリティフォーラム2024」の採録記事となります。