2024年12月20日10:05

ベライゾン・ビジネスは、2024年12月12日に「ベライゾン 2024年度データ漏洩/侵害調査報告書(DBIR)」の説明会を開催した。ベライゾンは、米国時間の5月1日に、第17版となる「2024年度 データ漏洩/侵害調査報告書(DBIR)」を公開している。説明会ではDBIRの監修者であるサイバーセキュリティ・コンサルティング&セールス担当バイスプレジデント クリス ノバック氏が自ら、2024年度版DBIRを解説した。

過去最高数のセキュリティインシデントを分析 悪意のない人的要素が68%の漏洩事故に

ベライゾン・コミュニケーションズ(VZ)は、2000 年 6 月 30 日に設立された、テクノロジーおよび通信サービスを提供する世界有数のプロバイダーだ。日本法人設立から26年経つが、日系多国籍企業のグローバルビジネスを支援しており、ネットワークとセキュリティにフォーカスしているという。

2024年度のDBIRは第17版であり、分析に使われたデータは、数カ国の法執行機関、法医学組織、法律事務所、CERTおよびISAC、政府機関など、国内外の87カ所のデータ寄与協力組織から収集されたものだ。94か国、過去最高数の3万458件のセキュリティインシデントを分析し、そのうち1万626件のデータ侵害を確認した。同数字は2022年の調査と比べると倍増している。同調査を発表したノバック氏は、Verizon Threat Research Advisory Center の共同設立者であり、サイバーセキュリティ・コンサルティング&セールス担当バイスプレジデントを務めている。

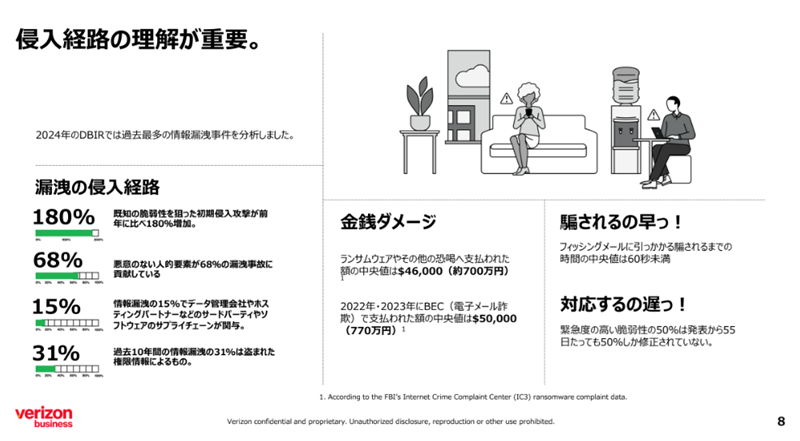

2024年のDBIRでは過去最多の情報漏洩事件を分析している。漏洩の侵入経路として、既知の脆弱性を狙った初期侵入攻撃が前年に比べ180%増加した。また、悪意のない人的要素が68%の漏洩事故につながった。情報漏洩の15%でデータ管理会社やホスティングパートナーなどのサードパーティやソフトウェアのサプライチェーンが関与している。さらに、過去10年の情報漏洩の31%は盗まれた権限情報だという。

ランサムウェアやその他の恐喝へ支払われた額の中央値は$4万6,000(約700万円)、2022年・2023年にBEC(電子メール詐欺)で支払われた額の中央値は$5万(770万円)となった。フィッシングメールに引っかかる時間の中央値は60秒未満と早かったが、緊急度の高い脆弱性の50%は発表から55日たっても50%しか修正されていないなど対応の遅さが見られた。

脆弱性の悪用は昨年から180%増 侵入経路はウェブアプリケーションが最多

脆弱性の悪用は、昨年からほぼ3倍(180%増)に増加。ランサムウェアのアクターによって使用されたMOVEitやその他のゼロデイ・エクスプロイトが行われている。現在、情報漏えいの14%を占めており、クレデンシャルが38%、フィッシングが15%であった。侵入経路としては、ウェブアプリケーションが最も多く、次いで電子メールとなった。

Cybersecurity Infrastructure andSecurity Agency (CISA)のKnownExploited Vulnerabilities (KEV)カタログだけを考慮しても、パッチが利用可能になってから、これらの重要な脆弱性の50%を修正するのに約55日かかっている。一方で、CISAのKEV脆弱性の最初のスキャンを検出するまでの時間の中央値は、Common Vulnerabilities and Exposures(CVE)データベースに公表されてから5日間と短い。

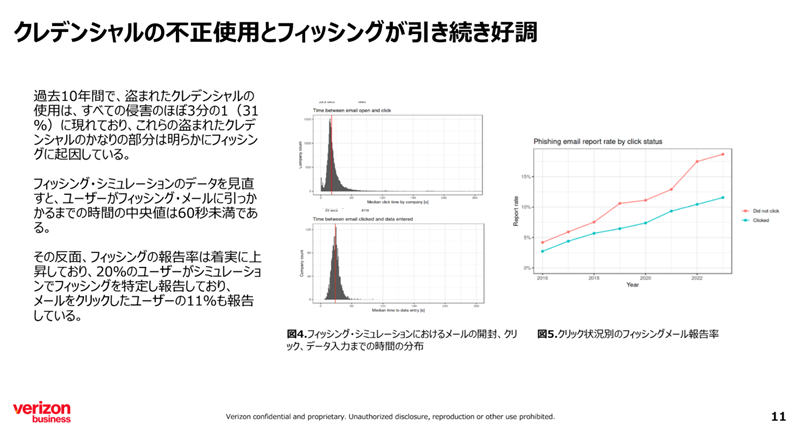

過去10年間で、盗まれたクレデンシャルの不正使用は、すべての侵害の31%となり、これらの盗まれたクレデンシャルの多くはフィッシングに起因している。前述のように引っかかるのは60秒と短いが、フィッシングの報告率は着実に伸びており、20%のユーザーがシミュレーションでフィッシングを特定しており、メールをクリックしたユーザーの11%が報告している。

前述のように侵害の3分の2以上は人的要素が関与しているが、「それは効果があるから」だとノバック氏は述べる。組織をターゲットとする場合、防衛網が張り巡らされているが、それを超えてくる人がいたら意味をなさない。犯罪者は驚異的なスピードでお金を稼げる。これらの情報漏洩はソーシャル・エンジニアリング攻撃の犠牲になったか、エラーを犯した人が関係している。

また、データ管理者やホスティングパートナーのインフラが侵害されたり、直接的または間接的なソフトウェアのサプライチェーンの問題が発生するなど、15%の侵害はサードパーティが関与している。さらに、Errors が関与する侵害が増加し、現在では 28%に達している。

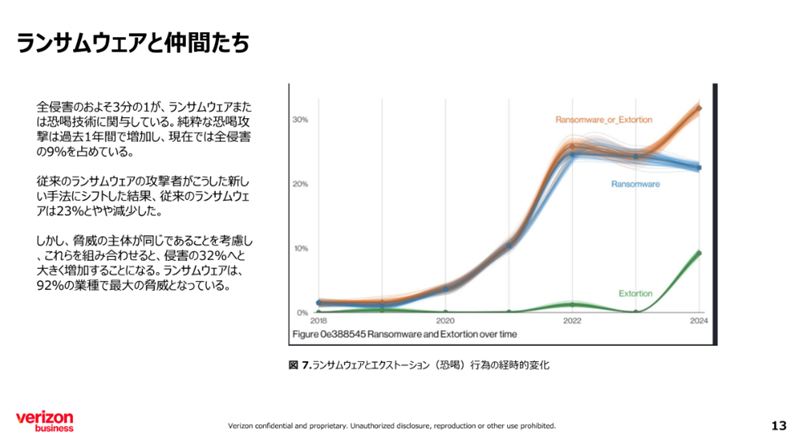

全侵害のおよそ3分の1が、ランサムウェアまたは恐喝技術に関与しているという。純粋な恐喝攻撃は過去1年間で増加し、現在では全侵害の9%を占めているそうだ。過去3年間、ランサムウェアと恐喝による侵害の組み合わせは、侵害の約3分の2(59%から66%)を占めている。

金融・保険のトレンドは? APACはデータ攻撃の25%がスパイ活動目的

このコンテンツは会員限定(有料)となっております。

詳細はこちらのページからご覧下さい。

すでにユーザー登録をされている方はログインをしてください。