2010年9月27日8:55

PCI DSS Version 1.2 徹底解説

●この要件の目的は何か?

ルーターのリモート管理の通信はSSHを使用しない場合(telnet)は、平文の通信となるルーターの管理者権限のパスワードが盗聴されないために当該通信を暗号化する必要がある

●どのようなリスクがあるか?

ルーターのリモート管理の通信が暗号化されていない場合は、ルーターのパスワードなどセンシティブな情報が盗聴され、それらの情報を使用して悪意のあるものがネットワークにアクセスし、管理者となり情報を盗まれるリスクがある

●どのような代替コントロールが考えられるか

・アクセス制御が厳格な鍵のかかるラックにすべてのルーターを収容する

・ルーターをシリアルコンソールのみのアクセスとする

・ルーターへのtelnetアクセスは、同一セグメント内の1台のサーバに限定し、リモート管理はそのサーバ(中継サーバ)にssh接続して実施する

・これらの一部または全部組み合わせによるコントロール

2.3の目的は、通信傍受によるパスワードの盗聴を防ぐことだ。想定されるリスクは、意図しないルーターの設定変更によりカード会員データの情報の流出である。

この際に定義する代替コントロールは、上記の4項目の組み合わせが考えられる。この例示では、ルーターの台数が多いため、まず、どのような方法でルーターのパスワードを守るかが課題になる。

最もシンプルな方法は、ルーターのリモート管理をやめることだろう。ここでは、2,000台のルーターはすべて1個所のデータセンターに収容させていると想定している。すべてシリアルポートのコンソールで設定変更するとし、それぞれのルーターの収容されるラックには厳重なカギをかける。

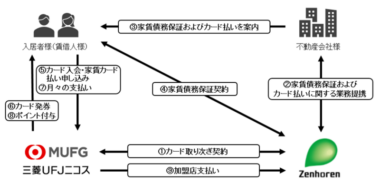

もう1つは、ルータに対するtelnetアクセスのソースアドレスを管理用の中継サーバのIPアドレスだけに絞ってしまう。ルーターのメンテナンスをする人は、必ず中継サーバ上のSSHサーバを経由するようにし、メンテナンス端末と中継サーバ間は、SSHにより暗号化する。中継サーバに、SSHでログインしたユーザのみtelnetでルータにアクセスする構成である(図)。中継サーバとルーター間の平分の通信を傍受されないよう、設置するネットワークは、セグメンテーションして他の機器は設置しないなどの措置も必要である。