2025年11月5日9:00

暗号の進化にも対応するCipherTrustシリーズ

AWS上などでも運用が可能

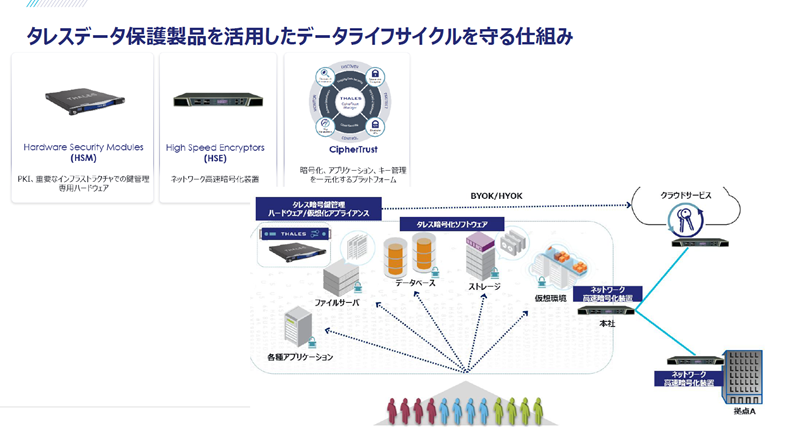

残りの時間で簡単に弊社の製品のご紹介をさせていただきます。多様な製品をラインナップしておりますが、決済等にかかわる製品についてはPCI-HSMなどの第三者認定を取得しております。

本日ご紹介するのは、CipherTrustシリーズの製品です。クリプト・インベントリとクリプト・アジリティの両方のご提案ができるのではないかとわれわれが考えている製品技術になります。

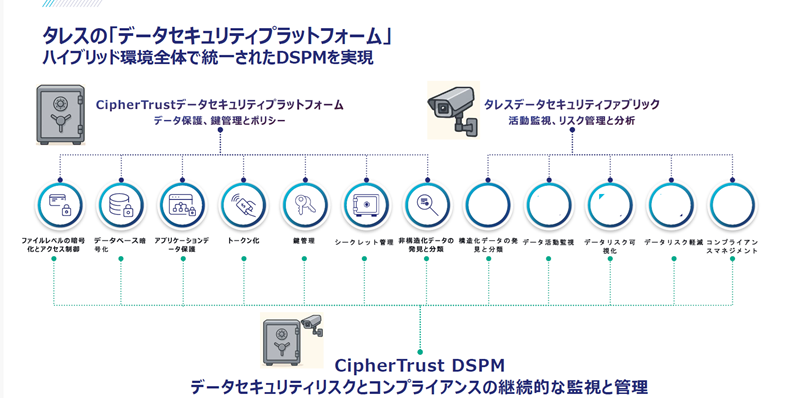

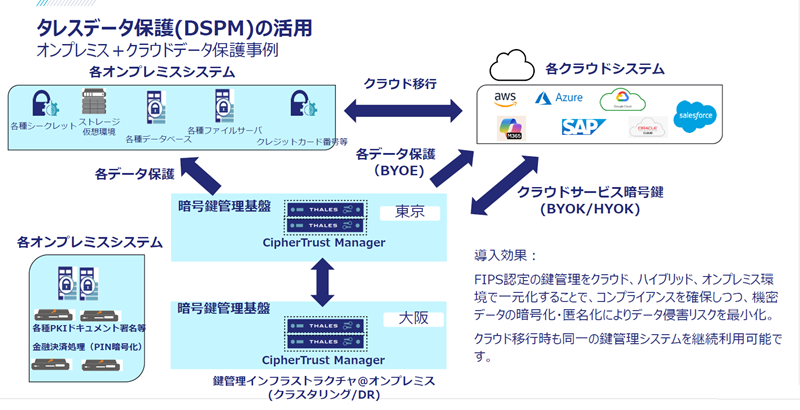

あらためてDSPMのお話をいたします。近年、銀行の貸金庫で問題が起きたことはご記憶にあると思います。正当な管理者だけが貸金庫に入ることができる。これは当然のことなのですが、そこで作為のあることをしていたので被害が発生し、問題になったわけです。金庫がどれだけ強固であっても、それだけではだめだということです。金庫は悪意のある第三者を見破れない。われわれが提唱しているのは、そこに至るデータのアクセスの可視化です。

具体的に、弊社の製品でいうと、データベースのセレクトアスターフロムHIRDB。このセレクト分というのは、人事DBが全部引っ張ってきます。正当なユーザーであれば実行できますが、このアスターが正しいのか、このSQLが日曜日の朝5時に大量にテーブルにまたがって行われたのはどうなのか。こういったことはSIEMでもできると思うのですが、われわれが実現しているのは、日曜日の朝5時に複数のDBからセレクトを引っ張ってくるのはおかしいということをダッシュボードに上げ、それを実行しているユーザー、ADと連携していれば、その人のプロファイルはこうです、ということを、ダッシュボードで可視化するインテリジェントな機能を提供したい。それがImpervaを買収した目的であり、第一弾の製品を2024年にリリースしています。

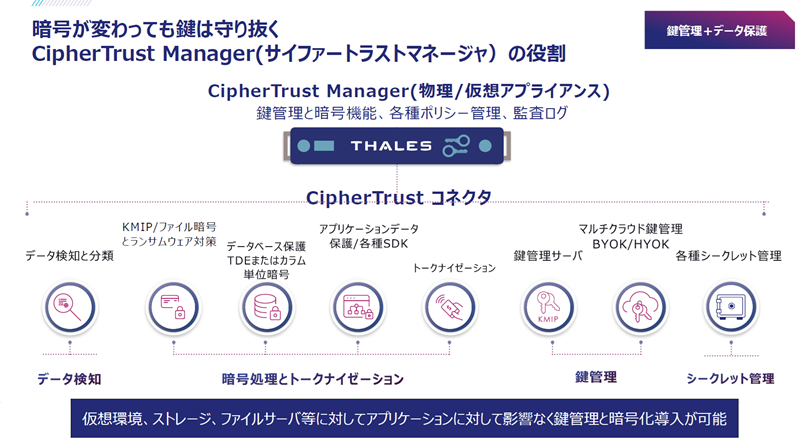

時代が移り、暗号が変わっても、必ず皆様の大事な資産である鍵を守り抜くCipherTrust Manager(サイファートラストマネージャ)の機能をご紹介します。物理的なハードウェアの金庫と、仮想アプライアンスのソフトウェアを提供します。AWS、Azure、Google、OCIといったクライアントサービス上で動く設計にしています。たとえば日頃からAWSを使っていらっしゃる方であれば、30分もあればわれわれの製品を起動していただけると思います。

起動した後は、Webブラウザで、GUIで操作していただけます。データを見つけたり、ファイルを暗号化したり、トークン化したりとさまざまなメニューが並んでいて、その中に鍵管理もあります。鍵については、クリプト・インベントリの機能で、アクセス日時、アルゴリズム、オーナー、鍵の名前、用途などを一覧で目視で確認できます。項目別の検索もできます。鍵をつくることもできます。同じ鍵がつくられないように乱数を使って、安全に鍵をつくり、それをシステムで使うことができます。

一般的にアドミニストレーターのアカウントを持っていれば何でもできるのですが、CipherTrust Managerでは、暗号の複合権限を与えないという設定ができます。たとえば人事グループだけが複合権限を持つといった設定ができるのです。ここだけを評価いただいて導入を決めていただく場合もあります。権限分散をより強化したいというニーズです。これによって特権ユーザーでも不正ができない仕組みをつくり、さらに一石二鳥として暗号化、来るPQCにも対応できるような技術になっています。

鍵の利用について、3つの例をご紹介します。1つは、既存アプリケーションに対して、鍵値を渡して、暗号処理はアプリケーションで行うパターン。2つ目は、クレジットカード番号と鍵の名前を送っていただいて、われわれの製品で暗号化して演算結果を返すというパターン。1つ目のパターンでは、鍵値がPCのメモリに入って来るのに対し、2つ目のパターンではわれわれの製品の内部で暗号化処理を行うので、より安全性が高いといえます。ただこの2つのパターンは、アプリケーションの改修が必要になります。

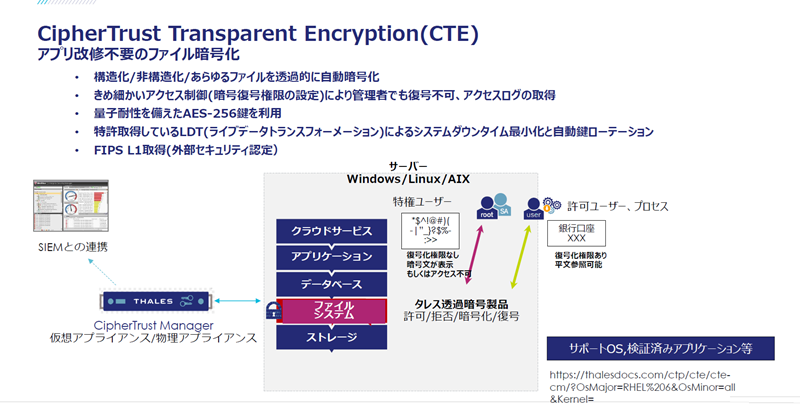

われわれが今お客様に提案させていただく機会が多いのが、3つ目のパターン、透過的な暗号です。CipherTrust Transparent Encryption(CTE)という製品で対応しています。

長らくお客様に対応させていただいていると、暗号化に関するいくつかの課題が見えてきます。ひとつは、アプリケーションの改修、もうひとつは、パフォーマンス、処理性能です。3つ目のパターンは、アプリケーション改修不要の設計になっています。アプリケーション改修不要というのは、今後の大きなキーワードのひとつになるだろうと思います。非構造化、構造化、ファイル種別も関係なくすべてのファイルを暗号化でき、処理性能についてはわれわれが可能な限り遅延を抑える努力をしています。結局、努力宣言になってしまいまして、多少遅れが生じる場合もあります。処理速度はファイルにも依存しますので、要求の厳しいお客様の場合には検証が必要になります。

データベースのカラムファイルというのはシビアです。われわれはJavaプログラムをつくったりもしているので、お客様もそれをご存じで、「もっと速くならないか」「なんとかできるだろう」とおっしゃるのですが、われわれからすると、データベースのプラットフォーム、オラクルかもしれませんし、SQLやDB2かもしれませんが、そのアーキテクチャを理解した上で可能な限りの対応をした結果として提供している処理性能です。カラム単位というのはかなり制限がありますし、処理性能に関しても注意が必要だというのが、知見に則ったわれわれの見解です。

AI活用やランサムウェア対策にも注力

ワークショップでは個別の課題に対応

CipherTrust Transparent Encryption(CTE)のユースケースとして、AIの活用についてお話しします。データを抽出し、返還し、ロード(埋め込み)する。このフローは、今後いろいろな技術が出てきて変わっていく可能性もあります。尽きるところ、データを渡さなくてはいけない場面で、いかにしてセキュリティを守るか。非構造化データを守る技術は、今なかなかないと思いますが、弊社はAIに対してもこの透過暗号製品で対応できるホワイトペーパーを用意しています。

次に、引き続き猛威をふるっているランサムウェア対策です。われわれは標準の技術で特権IDをブロックできます。ランサムウェアは基本的に特権IDを盗んで悪さをしますが、仮に盗まれたとしても恐喝に応じる必要はありません。権限は制限されており、鍵も安全に管理されていますから、盗んでも無駄だったということになるでしょう。

さらに最近新しい技術の提供を始めています。われわれは暗号専門メーカーなので、暗号化されつつあるファイルがわかるのです。エントロピーの変化というのですが、怪しい変化を見つけたらブロックします。たとえば4キロバイトくらいのファイルが100個あったとしたら、最初の1~2ファイルは暗号化されてしまったとしても、それ以降はブロックできる。これ単品では有効性は低いかもしれませんが、皆様既にバックアップ、ストレージ、EDRといろいろな対策をとっている中で、次の一手としてご提案させていただく価値はあると思っています。

そして、データベース暗号です。オラクルの例を出させていただいていますが、それだけではないですね。マイクロソフトだったり、DB2だったり。課題は、いろいろなシステムが導入されていて、たとえばオラクルの技術で暗号化すると、それは他社のデータベースには使えません。外部の調査機関に検証していただいたところ、われわれのような製品を使ってマルチベンダー対応することにより、長期的な運用コスト、および製品導入コストが下がる傾向が見られるということでした。これについてもホワイトペーパーを用意しています。

今日お話ししたことは理想論ではなく、国内でも実際に導入事例が増えています。あるお客様は、システムのクラウドへの移行の検討を始めたことがトリガーとなり、そこからデータセキュリティについての議論を進め、暗号化技術の導入に至りました。

今日の私の話は少々聞きづらいところがあったのではないかと思います。といいますのも、通常私どもは、お客様の状況に合わせて話す内容を変えております。少しでもご興味を持ってくださった方はワークショップにご参加ください。お客様の課題を共有させていただくことは、私どもにとっても今後の製品開発に役立ちますので、ぜひその機会をいただければと思います。本日はありがとうございました。

■お問い合わせ先

サイバーセキュリティプロダクト事業本部

URL: https://cpl.thalesgroup.com/ja

Mail: cpl.jpsales@thalesgroup.com