2022年3月9日8:00

管理・運用をきめ細かくサポートする

ダッシュボードとレポート機能

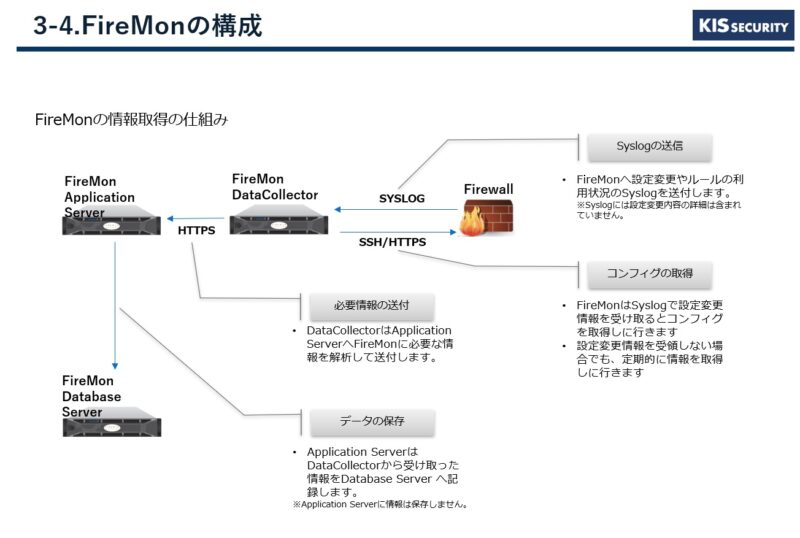

「FireMon」は3つのサーバから構成されています。さまざまな機能を提供するアプリケーションサーバ、データを管理するデータベースサーバ、最後にデバイスと「FireMon」間のコミュニケーションをとるデータコレクターというサーバです。最小構成はアプリケーションサーバとデータベースサーバの機能を1台に収め、データコレクターはファイアウォールやルータの数によって決定することになります。おおむねデータコレクター1台で20~30台のデバイスに対応することができます。

「FireMon」にはいろいろなサーバ機能がありますが、その中で、可視化・総合管理機能を提供する「Security Manager」について紹介します。

全体のダッシュボードには、KPIの値や接続デバイスや直近の変更履歴などが示されます。各項目を選択することでより詳細な情報がドリルダウンできます。また、「FireMon」が独自にコンプライアンスのアセスメントのコントロールから導き出した、ルールに対する危険指数が示されています。セキュリティ規定に違反しているルール数や危険指数の推移をグラフで視覚的に見ることもできます。ルールの使用レベル、深刻な規定違反なども見ることができます。デバイスについては、プライベートネットワークの中にあるデバイスと、クラウドの中のデバイスの複雑性を、1つのグラフで一元的に確認することができます。さらに詳細を深掘りしていくと、各デバイスのACLごとの状況がわかるので、これに対して精査していくという運用になります。

ダッシュボードには全体のものもありますし、デバイスごとのものもあります。また、ポリシー(ルール)、コンプライアンス、変更管理などの切り口でのダッシュボードもあります。たとえば変更管理のダッシュボードでは、どのような変更が行われたかを一覧で見たり、それぞれの変更の詳細を確認することができます。

次に、ルールを精査するときに役立つレポートの機能です。「FireMon」の重要な機能として、Clean-upというものがあります。消し込んだほうがいいルールを探して知らせる機能で、担当者はこれをもとにルールを消したり、変更したりできます。また、Topology Mapの機能もあります。管理しているデバイスのルールを解析してマップに落としています。たとえばマップの中のあるネットワークから別のネットワークに通信要件を設定しようとするときは、アクセスパスアナリシスという機能を使って、パスやルールの適用状態を確認することができます。レポートの種類は豊富で、たとえば使われていないルールに関するレポートなども見ることができます。

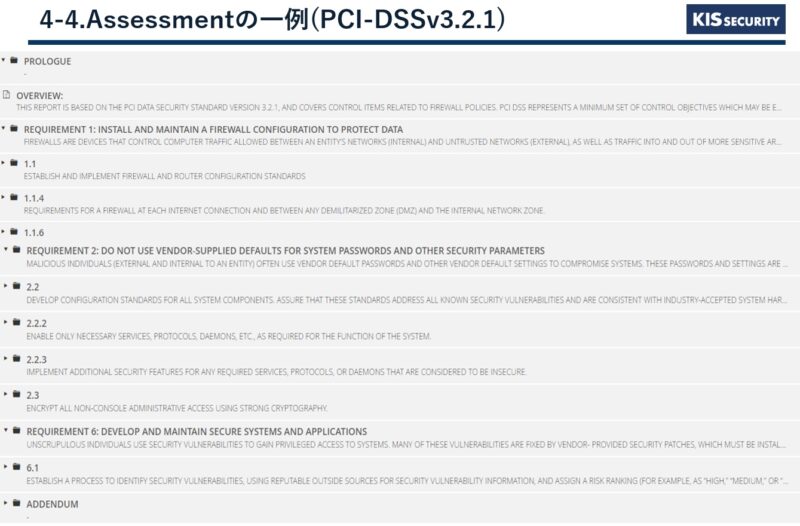

コンプライアンスについて取り出してお話ししますと、アセスメントリストのうち鍵マークの付いているものは、もともと「FireMon」の中に用意されているものです。鍵マークのないものはユーザー企業がカスタマイズしたアセスメントリストです。定期的にレポートを作成することもできますので、監査などに用いる情報の収集などに非常に役立つと思います。PCI DSSは現状3.2.1に対応しており、近々4.0に対応する予定です。

効果的なルールをレコメンド

問題がないかをチェックし自動で設定

コロナ禍は依然として収まらない状況です。このような状況下で、企業では人手不足が深刻な問題になっています。働き手、特に専門性の高い技術者が不足すると、業務が滞り、さらに事業が縮小するという負のスパイラルが起きています。このような状態はこれからもしばらく続くと考えられます。

技術者が足りなくなるとミスが起きやすくなり、ネットワークの運用が不安定になります。これに乗じて犯罪を働く不正者も増えてきます。このようなときこそ、NSPMの正常な継続を図ることが大切であると考えます。「FireMon」のようなソリューションを導入し、時間、工数の短縮を図りながら技術の平準化を図ることが、セキュリティを確保する上で有効な方法だと思います。

Withコロナ、Afterコロナを見据えて、企業においては基礎技術の定着と総合技術への変革を図ると同時に、教育や今後の準備のための費用を予算に組み入れる必要があると思います。そして何より社員の心身の健康を維持することが重要です。

セキュリティ管理・運用における自動化の重要性は、今後ますます増してくると考えています。そこで削減できる時間や労力を、本来行うべき事業に振り向けることが、自動化の目的です。「FireMon」でできる設定の自動化には、「Policy Planner」という機能を使います。「Policy Planner」はチケットによるワークフローの管理を行ったり、ワークフローの結果に基づいて自動設定を行ったりすることができます。ルール設定のしかたによっては、これらをノータッチで自動的に行うことも可能です。

FireMon社が考えるSecurity Orchestration

NO.1技術に磨きをかけつつ他社製品と連携

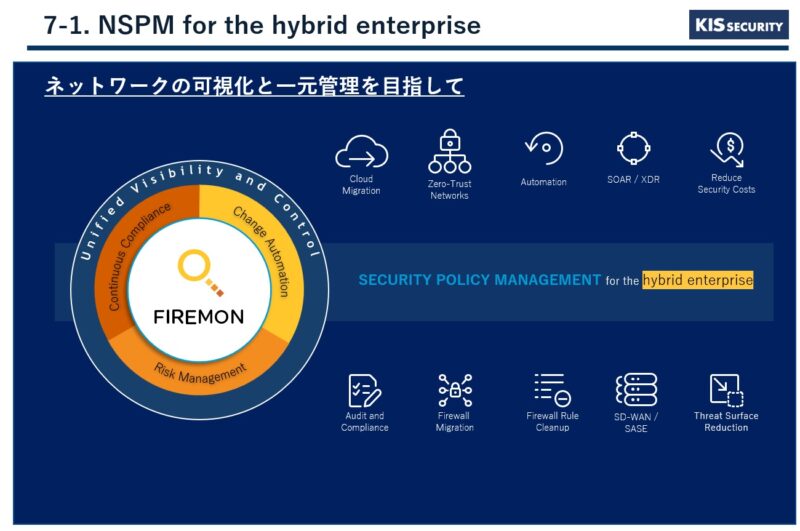

最後に、FireMon社の総合的セキュリティについての考え方をご紹介します。FireMon社はNSPMにこだわっており、さらにこの分野で事業を拡大させると宣言しています。多様なネットワークと、その中にある多様なデバイスを一元管理することがこのビジネスの中心課題であり、これをより進展させていきたいとしています。そして、「総合的なセキュリティマネジメントの中で自分たちのNO.1の技術を活かし、お客様のネットワークセキュリティを守ることに寄与していく。そのためにほかのセキュリティ分野の製品と共生しながら自分たちの役割を果たし、お客様のセキュリティを守っていく」というのが、FireMonのOrchestrationの考え方です。NO.1の技術にはますます磨きをかけ、それ以外のところでは他社との共生を図っていくということです。

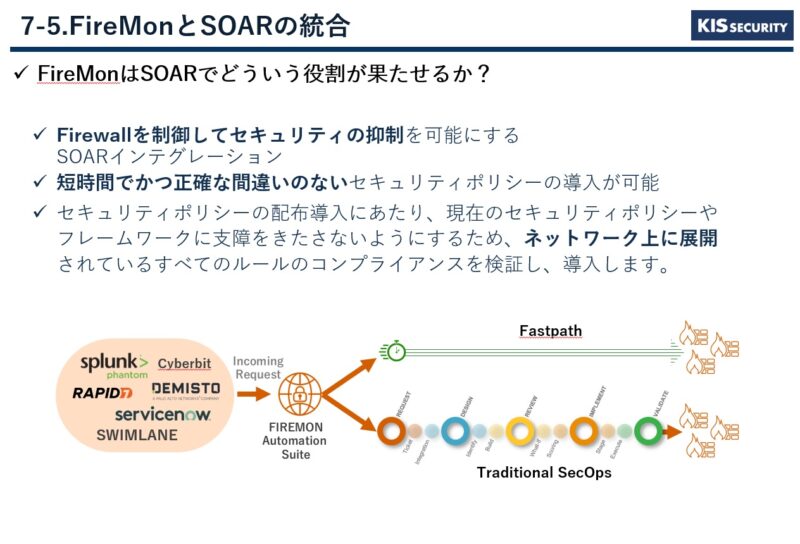

最近、SOAR(Security Orchestration Automation and Response)という言葉がよく聞かれます。アメリカを中心として近年進行しているセキュリティソリューションで、セキュリティマネジメントの自動化や効率化を実現する技術を指します。SOARの中の「FireMon」の役割について少しお話をさせていただきます。

「FireMon」は不正を可視化・抑制するSOARインテグレーションです。短時間で正確なセキュリティポリシーの導入が可能です。これを使ってたとえばこういうことができるのではないかと思います。「Firewall」のブロックアラートが出たら、SOARのインテリジェンス・クエリが対処方法を判断して、そのIPアドレスをブロックするという判断になれば「FireMon」の機能を使って自動設定する。つまり「FireMon」が最終的なデバイス管理の部分を司るというフローになります。

ホストアラームの対処自動化のような場合は、ホストのルール設定は「FireMon」にはできませんので、ホスト側はほかにお任せして、ネットワークとしてホストに対するやり取りのコンプライアンスを設定し、チェックするというフローが考えられます。アプリケーション・デプロイメント・リクエストの場合も、ネットワークの通信を作っていくというところで「FireMon」が寄与できると考えています。

もうひとつ、コンプライアンス監査請求ワークフローでは、「FireMon」はちょっと違った立場で、センサー的な役割を担い、たとえばコンプライアンスのレポートをSOARに上げて、さらに問題点をもう一度「FireMon」に投げて自動修正するといったこともできるのではないかと思います。

コロナの波は今後も続くと見られます。セキュリティ管理・運用の自動化を図り、コロナ禍に影響されにくい社内体制を構築して、マイナスのスパイラルをプラスのスパイラルに変えていきましょう。われわれは「FireMon」でそのお手伝いをしたいと考えています。

※本記事は、2022年2月10日開催の「ペイメントカード・セキュリティフォーラム2022」のFireMon,LLC.、KIS Security株式会社の講演の採録に加筆・修正を加えたものとなる。

■お問い合わせ先

お問い合わせや無償POC(検証)のお申込みもお待ちしております

メールでのお問い合わせはこちらまで:info@kis-sec.co.jp

詳細情報はこちらもご参照ください :www.kis-sec.co.jp