2015年6月17日8:02タレスジャパン株式会社モバイル決済におけるセキュリティリスク管理の新潮流NFCのモバイル決済で注目を集めるHCEの運用にHSMは有効

クレジットカードによる決済をモバイルデバイスで行うことが浸透しています。国内でもカード決済の利用率がアップしていますが、同時にセキュリティ面の配慮も増大せざるを得ません。モバイル決済における従来のセキュアエレメント(SE)による決済情報の保全に比べ、カード発行・運用企業側の負担を軽減する新しいセキュリティ手法「ホスト・カード・エミュレーション」(HCE)におけるHSM(ハードウェア・セキュリティ・モジュール)の役割について紹介します。

HCEによるモバイルペイメントが普及の兆し

通信キャリア・TSMなど複数の団体との調整が不要に

決済ビジネスは多様化しています。今後は銀行や発行会社が自らの役割や責務を踏まえつつ、グループ内でのパートナーシップやシナジーを考えてビジネスを進めていく必要があるでしょう。金融機関は、NFCにおけるモバイル決済において「Host Card Emulation(HCE)」により、より多くのお客様にビジネスを広げることができ、モバイルユーザーに対してビジネスを有機的に展開できるチャンスを得ることができます。

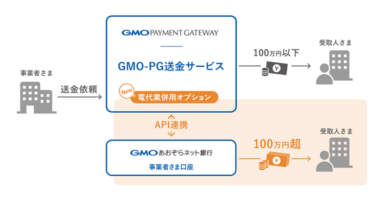

Googleは、NFCスマートフォンで利用できる機能「Android4.4(KitKat)」にHCEを採用しました。従来はセキュアエレメント(Secure Element)とやりとりをしながらシングル・ワイヤ・プロトコル(SWP)を使う手法が一般的でしたが、HCEはソフトウェアを利用する方法となります。これにより、セキュアエレメントとやり取りする必要がなくなり、TSM(Trusted Service Manager)は不要となります。また、イシュア(カード発行会社)はNFCを活用したコンタクトレスの決済システムが容易に提供できます。

ただ、これにより、セキュリティが弱くなるのでは?という懸念もあると思います。PAN(パーソナル・アカウント・インフォメーション)を携帯電話の中に保存する必要があり、リスクがあると思われがちですが、暗号鍵、トークナイゼーション、トランザクション分析を行うことにより、リスクは下がると考えています。

すでに、Visa、MasterCard、American Expressでは、HCEの独自の仕様を発表しており、EMVcoもトークナイゼーションの仕様がありますので、今後はより多くのHCEのソリューションが登場すると考えます。

コンタクトレスペイメントは、特に日本では長年にわたって展開されてきました。海外を見ても、英国ではカードや端末も整ってきたため、本格展開が始まっています。HCEはカードエミュレーションの代替となり、携帯電話ではセキュアエレメント(SE)を使う必要はありませんので、NFCコントローラのダイレクトアクセスが可能となります。その結果、コンタクトレスのPOS端末に対してもダイレクトアクセスが行えます。

実際にHCEの仕様をカードスキームへ実装する場合、プログラムは独占的に提供されています。現状は協業よりも競争する形となっており、EMVの仕様がオープンとなっているのとは対比的な状況となっています。

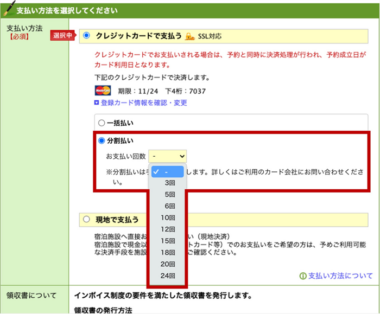

モバイル決済では、コンタクトレス決済をPOS端末で行うことになりますが、現行のアクワイアラ(加盟店開拓を行うカード会社)の端末が通常のクレジットカードと同様に処理できることになります。

HCEにおいて鍵は短期間のみ利用される

HSMは鍵を生成するプロセス全体をコントロール

HCEとセキュアエレメントは、両方ともコンタクトレスな決済を行うという意味では同じです。ただし、セキュリティのアーキテクチャに目を向けると、セキュアレメントはEMVチップが携帯電話に入っているものになります。したがって、設計の段階から、チップの複製を阻止する目的で考えられており、すべての期間にわたって鍵を保護しなければなりません。一方で、HCEはセキュアな暗号の生成に使われる携帯電話の中に入っている鍵の管理が重要で、鍵は短期間しか使われません。リスクマネジメントの観点からいうとセキュアエレメントとHCEでは全く違ったものとなります。例えば、決済の際のカード詐欺を防ぐため、セキュアエレメントはチップの複製を難しくしています。一方で、HCEは、“モバイルデバイスはセキュアなデバイスではない”という前提で作られています。鍵はモバイルデバイスから盗まれる可能性もあると考えられているため、仮に盗まれた場合にはそのデータの価値をなくすことが可能です。

つまり、カード詐欺が発生した場合、セキュアエレメントでは、より複雑なプロセスを経なければなりません。なぜなら、セキュアエレメントのプロビジョング全体をもう一度やり直す必要があるからです。すべてを無効にして、アプリケーションをブロックし、リロードしてすべてをやり直すことになります。

その点、HCEはシンプルです。取引はリアルタイムで拒否され、鍵に関しても現在および今後の取引に対して無効となります。極端なケースの場合、アプリケーションのリロードが必要ですが、セキュアエレメントよりもシンプルな方法で処理できます。

イシュアでセキュアエレメントのモデルを構築する際、まずTSMが必要になり、メインのインターフェースはMNO(モバイル・ネットワーク・オペレーター)から提供されます。HCEでは、MNOやTSMを使った複雑さがすべてなくなります。イシュアは、直接携帯電話のアプリケーションと通信することが可能となり、シンプルになります。モバイルデバイスを使うためのプロセスはモバイルユーザーが行いますが、イシュアのスキームやプロセスは各ブランドにより異なっても、使い方はより近いものとなります。

HCEのスキームを使うために、1つの重要なコンポーネントとなるのがHSM(ハードウェア・セキュリティ・モジュール)です。HSMはただ単に暗号を処理するだけではなく、人とプロセスと技術を組み合わせ、セキュアな状況を可能とします。HSMは鍵を生成するプロセス全体をコントロールするハードウェアとして認定されていると同時に、モバイルモバイル機器へのプロビジョニングをセキュアな状態で行います。仮にプロビジョニングのシステムが不正アクセスを受けた場合、根本的なセキュリティ機能がすべて壊滅することにつながるため、さまざまなカード技術、イシュイングに対しても重要なコンポーネンツになります。イシュアがHCEを利用する際、決済時の認証情報がどのように管理されているか、ユーザーがどのように認証を受けているか、また、携帯電話を盗まれたり、不正アクセスを受けた場合、その中身のデータを無効にできるのか、という観点で見る必要があります。

※本記事は2015年3月12日に開催された「ペイメントカード・セキュリティフォーラム2015」のタレス e-セキュリティ シニア プロダクトマネジャー ジロウ・シンドウ氏の講演をベースに加筆を加え、紹介しています。

タレスジャパン株式会社

タレスジャパン株式会社e-セキュリティ事業部

〒107-0052 東京都港区赤坂2-17-7

赤坂溜池タワー8F

TEL 03-6234-8180

URL:https://jp.thales-esecurity.com/

Email : jpnsales@thales-esecurity.com