2021年8月12日10:43

大日本印刷(DNP)は、2021年7月29日、「『新しい働き方』を狙う『ランサムウエア』を『ゼロトラスト』思考で守る」と題したメディア向けの勉強会を開催した。当日は、情報イノベーション事業部 PFサービスセンター セキュリティソリューション本部 サービス企画開発部 主幹企画員の佐藤 俊介氏が講師を務めた。

記事のポイント! ①国際ブランド認定のICカード製造で培ったゼロトラスト的な考え ②世界でランサムウェアの懸念が増加、日本組織の半数以上がランサムウェアの被害に ③ランサムオペレーターは常時20~25が活動 ④ランサムウェア対策のポイントは? ⑤コロナ禍でゼロトラストの考えが注目に ⑥「NIST SP800-207」7つのポイント ⑦海外に比べて国内金融機関の多くは様子味? ⑧「ゼロトラストアセスメント Stage.1 テレワーク」サービス提供

ゼロトラスト的な考えのICカード製造

佐藤氏は、セキュリティコンサルティングやインシデント分析などの業務を行っている。ペイメントセキュリティ関連のPCI基準であるPCI Internal Security Assessor (ISA)、PCI Professional (PCIP)の認定を取得している。特にPCI ISAに関しては、国内初の資格取得者となった。印刷会社であるDNPがセキュリティ業務を行う理由として、永年にわたり得意先の重要情報を守り続けてきた歴史があるからだとした。

個人情報に関しては、DNPは携帯電話利用明細、クレジットカード利用明細などに印字する個人情報などを扱っている。また、社内体制として、PCI DSS以上の高いセキュリティ基準での各種ネットワーク運用を行っていると自負している。さらに、ICカードやIDカード技術では高い知見を有し、そのノウハウをもとにクライアントを支援しているそうだ。現在、ダイレクトメール発送、クレジットカード発行、BPOなど、月間1億5,000万件に及ぶ個人情報を得意先から預かり、厳重に管理・運用しているとした。例えば、牛久工場はVisa、Mastercard、JCB、American Express、銀聯の認定工場となっている。ICカードの製造は、不正アクセスに基づくセキュリティを国際ブランド基準のもと厳しく管理しており、「ゼロトラスト的な考えが入っています」(佐藤氏)とした。

日本の組織も顕在化するランサム被害

ランサムウェアは、「身代金(Ransom)」と「ソフトウェア(Software)」からの名称であり、端末上のファイルを暗号化し、ファイルとそれに依存するシステムを使用できなくするように設計されている。攻撃者は、復号化と引き換えに身代金を要求。身代金が支払われない場合、ランサムウェアの攻撃者は、盗み出されたデータや認証情報を販売または漏洩すると (2重に)脅迫することが問題となっている。世界初のランサムウェアは1989年の「AIDS Trojan」となり、2017年の「WannaCry」は被害が世界中で発生した。

また、RaaS(Ransomware-as-a-Service)は、ランサムウェアの開発と攻撃(拡散)を分業するビジネスモデルとなる。開発者はマルウェア開発に専念するだけでなく逮捕リスクをアフィリエイトに転嫁し、アフィリエイトは高度な技術を持つ必要がなく、得意とする領域(標的や手法)に専念できる。報酬モデルが確立しており、開発者が30~40%、アフィリエイトが60~70%を取っているそうだ。

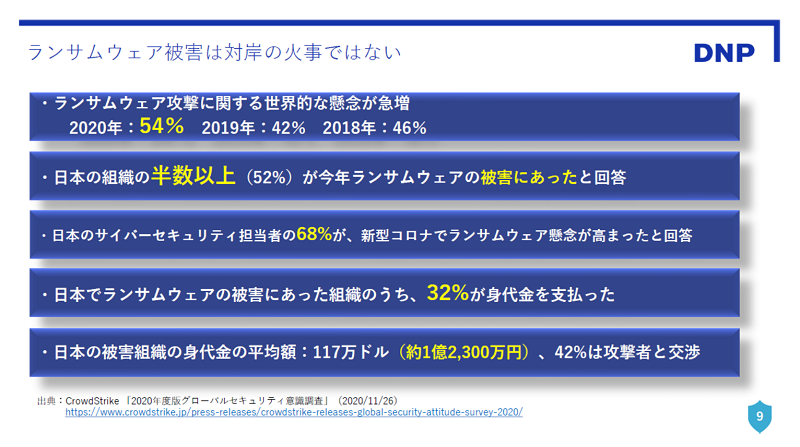

ランサムウェアは毎年傾向的には増えており、世界的な懸念が増している。CrowdStrikeの調査によると、日本組織の半数以上がランサムウェアの被害にあったそうだ。また、日本の担当者の68%がコロナ禍でさらに懸念が高まったとした。日本の被害組織のうち32%が身代金を支払い、42%は攻撃者と交渉している。

ランサムウェアをかけた後に脅しをかけるリークサイトを持つランサムオペレーターは常時20~25が活動している。DarkTracer(2021/7/6)のデータでみると、米国が圧倒的に被害が多く、日本は1%弱となる。また、日本組織の被害件数は29件(1.1%)となり、海外子会社が狙われている。さらに、日本企業はまんべんなく攻撃を受けている。ランサムオペレータは、1~2年で活動停止になっているように、入れ替わりも激しい。

被害事例として、大手ゲームソフト会社がRagnar Lockerによる2重脅迫を受けた。同社では、海外法人のVPNから内部に侵入されている。また、SOC等のセキュリティ対応は実施しておらず、コロナ禍での急遽実施したテレワーク対応の隙を“ランサム”に襲われたという。米国大手パイプライン会社もDarkSideに攻撃され、440万ドルの身代金を支払った。同社もVPNアカウントのパスワードが悪用され、ITシステムに対し攻撃者に侵入されている。

ランサムウェアは、2019年末まで、人手による攻撃で組織の内部システムに侵入し、データを暗号化した上で復号のために身代金を要求する「暗号化脅迫」が主流だったが、2019年末にMazeが従来の「復号化」に加えて盗み出した情報をリークサイト上で「公開」する2重脅迫を開始し、以降オークションで販売する形式、DDoS攻撃など、脅迫が何重になる「多重脅迫」を行う攻撃者が増えているそうだ。

なお、ランサムウェア攻撃に対して、米国のCISAとFBIが注意喚起における推奨緩和策を公表している。

“多重脅迫”の脅威には層防御で対抗

このコンテンツは会員限定(有料)となっております。

「Paymentnavi Pro2021」の詳細はこちらのページからご覧下さい。

すでにユーザー登録をされている方はログインをしてください。