2023年4月12日8:30

経済産業省は2023年1月20日、「クレジットカード決済システムのセキュリティ対策強化検討会」(以下、検討会)の第6回会合を開催し、報告書をとりまとめた。報告書は2月2日に産業構造審議会の割賦販売小委員会に報告されており、クレジットカード決済に携わる各事業主体が取り組むべきセキュリティ対策が固まった。今回の検討会は、2021年のクレジットカードの不正利用被害額が過去最悪を記録したことを踏まえ、追加的な対策の要否を検討したものだが、不正利用の94.4%をネット上の「なりすまし」である「番号盗用」が占める実態に着目し、報告書はEC加盟店にECサイトとしての脆弱性対策、本人認証の導入を2025年4月から義務付け、本人認証の手段としては、原則すべてのEC加盟店でEMV 3-Dセキュアの導入を求めるなど、EC加盟店に照準を置いた内容になっている。

きんざい 月刊消費者信用 編集長 浅見 淳

不正利用被害額の約95%がなりすまし

日本クレジット協会の集計によると、2021年のクレジットカード(以下、カード)の不正利用被害額は約330.1億円(前年比30.1%増)と、過去最悪を記録した(図表1)。それまでのワースト記録は2000年の308.7億円だったが、この時は「スキミング」という言葉が社会全般に知られたように、カードの磁気情報が読み取られ、そのカード情報を基に偽造カードが作られ、悪用されるという手口が多かった。偽造カード被害額は不正利用被害額全体の45.4%を占めていたほどだ。

だが、カード会社がICカードを発行するようになると、不正利用のターゲットは金融機関のキャッシュカード等に移る。カードの不正利用被害額は逓減し、2012年には68.1億円まで減少した。ところが、2013年に反転すると、増加基調を辿り、2021年に最高額に達したわけだ。2021年で特徴的なのは、偽造カード被害額はわずか1.5億円と、全体の0.5%しかない点だ。逆に、「番号盗用被害」が全体の94.4%を占めるようになった。番号盗用被害とは、要はネット上での「なりすまし」による不正利用を意味している。

なりすましとは、何らかの方法で不正に入手したカード番号や有効期限、セキュリティコードなどのカード情報で、他人になすましてECサイトで物品やデジタルコンテンツなどを購入し、これを転売することで収益を得る犯罪だ。

カード情報を不正入手する方法には、①加盟店へのサイバー攻撃、②フィッシング詐欺、③クレジットマスター(カード情報をランダムに生成し、実在するカードのカード情報を割り出す)の3つの手口がある。

対面取引の対策が進みEC加盟店がターゲットに

番号盗用が増加した要因は、EC市場が発達したこともあるが、対面取引における不正利用防止策が進展した副作用ともいえる。割賦販売法の実務指針と位置付けられたクレジット取引セキュリティ対策協議会が策定する「クレジットカード・セキュリティガイドライン」(2020年3月までは「クレジットカード取引におけるセキュリティ対策の強化に向けた実行計画」。以下、GL)は、カード会社(イシュア=カード発行会社)には発行するすべてのカードをIC化すること、対面加盟店には設置する端末の全てをIC対応にすることを義務付けた。対面取引で偽造カードが使いにくくなったために、犯罪者はセキュリティ対策が弱い非対面取引、すなわちEC加盟店にターゲットを移したわけだ。

2022年に入っても増加傾向は変わらず、日本クレジット協会が2022年12月28日に発表した2022年第3四半期(7~9月)の集計値によると、22年の不正利用被害額は9カ月で309.2億円に達している。四半期ごとの不正利用被害額が約100億円であることを踏まえると、2022年は400億円に達し、過去最悪を更新する可能性が高い。

非保持化したのにカード情報が流出

こうした実態を踏まえ対策を検討したことから、今般の報告書の骨子は、EC加盟店に対して追加的な対策を求めた点にある。報告書は、①漏えい防止、②不正利用防止、③犯罪抑止・広報周知の3つの柱から成るが、このうち特に①と②について、報告書がどのような方策を打ち出したか見てみよう。

まず、①の漏えい防止では「EC 加盟店に対し、クレジットカード番号等を適切に管理すべき内容として、(中略)EC サイト自体の脆弱性対策について 自ら責任をもって対応することを求めていくべきである」と結論付けた。「EC加盟店に対して、クレジットカード番号等の適切管理義務の履行主体者として、脆弱性対策を求めることが適切である」という記述もあるが、ほぼ同趣旨である。

ここでのポイントは「EC サイト自体の脆弱性対策」が求められた点にある。

EC加盟店がこれまで、セキュリティ対策に取り組んでこなかったわけではない。2016年の割賦販売法改正で、カード情報の適切管理義務(法35 条の16)が課せられ、前出のGLにより、カード情報を保持しない「非保持化」(非保持と同等/相当を含む)、もしくはカード情報を保持する場合はPCI DSSへの準拠(またはそれらと同等以上の措置)を義務付けられたのを受け、決済代行事業者(PSP)の協力を得ながら非保持化に取り組んできた。PCI DSSは国際ブランドが定めたセキュリティ基準だが、コスト負担等が大きいため、多くのEC加盟店は非保持化を選択した。

その努力は一定の成果を上げ、報告書も「EC加盟店が保持しているクレジットカード番号等の漏えい被害は極小化し、1事案あたりのクレジットカード番号等の漏えい件数は減少した」と評価している。

ところが、非保持化が進んだことで、今度は「ECサイトのコンテンツを改ざんする手法 への変化」(報告書)が生じた。例えば、ECサイトの脆弱性を突いてECサイトにマルウェアを仕込み、購入者を偽の決済画面に誘導しカード情報を入力させるといった手口が増えてしまったのだ(このケースでは入力が終ると、エラーを表示し、正規の決済画面に遷移させるので購入者は窃取されたことに気付かないことが多い)。

報告書は、「オープンソースソフトウェア(OSS)を利用し、自社や委託先において適切な 設定、ソフトウェアの アップデートや既知の脆弱性対策を実施しないなど十分なセキュリティ対策を講じていないEC サイトを狙った不正アクセス等による漏えい事案(中略)が 、 増加している」との現状認識を示している。

非保持化は決済時にECサイトからPSPのサイトに遷移し、PSPのサーバーにカード情報を入力させるといった形で、EC加盟店がカード情報を保持しないようにする仕組みだが、ECサイトとしての脆弱性が攻撃されると、その非保持化のプロセスに入る前にカード情報が窃取されてしまうので、非保持化を無意味にしてしまう。そこで、報告書は「EC サイト自体の脆弱性対策」を求めたわけだ。

ECサイト自体の脆弱性対策を必須に

EC加盟店が行うべき具体的な措置として、報告書は「基本的なセキュリティ対策として、 EC加盟店のシステム、ECサイト自体の脆弱性対策を必須とする」とし、脆弱性対策として「システム上の設定の不備への対策(PW管理等)、脆弱性診断・対策、ウイルス対策等」を例示した。

もっとも、この例示だけでは、EC加盟店はどのような脆弱性対策を講じればよいか分からない。EC加盟店がどのような脆弱性対策を講じるかは、この3月にアップデートされるGL(4.0版)に示される予定だ。また、報告書は独立行政法人情報処理推進機構(IPA)が3月中旬にとりまとめる「ECサイト構築・運用セキュリティガイドライン」(以下、ECサイトGL)も参考とするよう求めている。

アクワイアラ等は脆弱性対策の実施状況を調査

一方、カード会社(アクワイアラ、加盟店管理会社)等に対しては、「クレジットカード番号等の適切管理義務として、EC サイト自体の脆弱性対策についてもアクワイアラー等の加盟店管理義務の対象としていくべきである」とし、加盟店調査の対象事項を拡大し、実施状況をチェックするよう求めた。

実は、セキュリティ対策協議会では、2022年10月から、アクワイアラ等が新規EC加盟店に対し、「セキュリティチェックリスト」によるECサイト自体の脆弱性対策の実施状況の申告を求め、その内容を確認する取り組みを試行運用しているが、23年度も新規EC加盟店を対象に試行運用を続け、チェック項目に不足がないかなどを確認する予定だ。

EC加盟店に脆弱性対策を法的義務として課すことになるのは、2025年4月の予定だ。同時に、アクワイアラ等は加盟店調査でEC加盟店の脆弱性対策を調査することが義務付けられるようになる。また、法的義務化された段階で、新規EC加盟店だけでなく、既存EC加盟店も脆弱性対策調査の対象に加わる。膨大な数のEC加盟店をどう調査し管理するか、報告書は優先順位を定めたり、定期調査の頻度を見直して、アクワイアラ等の業務負担が増えないようにする必要性も指摘している。

すべてのEC加盟店にイシュアによる本人認証を求める

②の不正利用防止については、報告書はまず、「非対面取引においても、すべてのEC加盟店に対し、『利用者であることの適切な確認』としてイシュアーによる本人認証を求めることとする」との方針を打ち出した。

GLはこれまで、不正利用防止のために、すべてのEC加盟店を対象に、オーソリゼーション処理の体制整備と加盟店契約上の善良なる管理者の注意をもって不正利用の発生を防止することを求め、不正利用のターゲットになりやすい、つまり転売がしやすいデジタルコンテンツや家電などの「高リスク商材」を取り扱っている加盟店(高リスク商材取扱加盟店)および不正利用が多発している「不正顕在化加盟店」については、多面的・重層的な対策を求める、二段構えのセキュリティ基準を定めていた。①本人認証(3-Dセキュア、認証アシスト)、②券面認証(セキュリティコード)、③属性・行動分析(不正検知システム)、④配送先情報の4つの方策のうち、高リスク商材取扱加盟店は1つ以上、不正顕在化加盟店は2つ以上の対策を講じる必要があった。言い換えれば、この2つのカテゴリーに入らない一般のEC加盟店は本人認証を行わなくてもよかったのである。

報告書がすべてのEC加盟店に「イシュアーによる本人認証」を求めたのは、これまでの枠組みを大きく見直すものだ。

全EC加盟店が2024年度までに

EMV 3-Dセキュアを導入へ

報告書はイシュアによる本人認証の導入を義務付ける方針を打ち出したうえで、「クレジットカード業界が統一的に推進する対策としては 、国際ブランドが共通で規格し、現在有力な手法であるEMV3DS導入を進める」とし、具体的な方法も明示。

「2024年度末(2025年の3月)を期限として、(中略)原則、すべての EC 加盟店に導入を求めていくべきである」と、原則と付記しつつも、全加盟店にEMV 3-Dセキュア(以下、本稿においてもEMV3DSと記す)の導入を求めるとした。

全てのEC加盟店に導入を求めたのは、「公平・平等の観点」からだ。大手ECサイトやモールの中には、独自の本人認証や不正検知システムを導入していることを理由に、3DS(EMV3DSの旧バージョン)の導入を拒んできたところがある。この例外を簡単に認めてしまうと、大手ECサイトやモールではパスワードの入力等を求められず、中堅や中小のECサイトでは求められることになってしまい、より簡便なUI/UXを求める消費者が大手にシフトしてしまいかねない。中堅・中小のECサイトでは、カゴ落ちが発生しやすい事態にもなりかねない。こうした懸念があったことから、EC業界の中には「導入を義務付けるのであれば一律のルールが望ましい」という声があった。

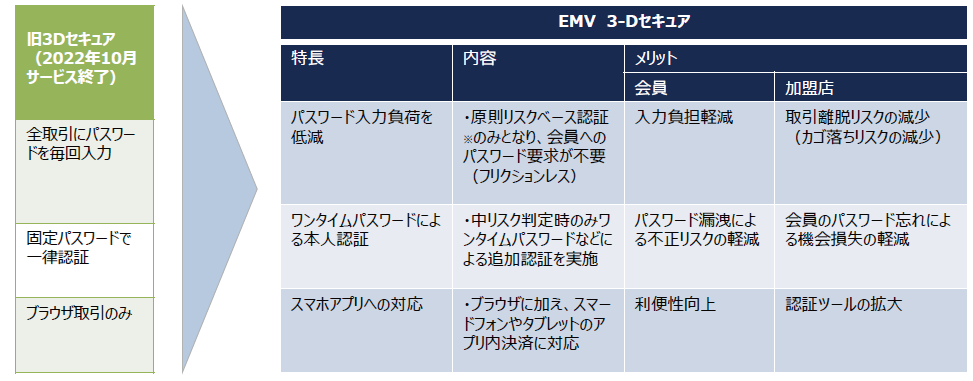

大手が3DSを導入してこなかったのは、カゴ落ちを避けたいがゆえだが、EMV3DSでは、リスクベース認証が必須なので、カゴ落ちを防止しやすい仕組みになっている(図表2)。リスクベース認証は加盟店からイシュアへ当該取引に使われているデバイスの情報(OSやIPアドレス)、取引の時間や場所などの行動・属性情報を提供し、イシュアが不正利用のリスクを判定、一定以上のリスクのある取引についてのみ本人認証を行う(高リスクの取引は承認しない)。言い換えると、不正利用リスクが低い取引については、パスワード入力による本人認証を行わないので、EC加盟店はカゴ落ちによる機会損失を防ぎやすくなる。国際ブランドによって異なるが、国際ブランドはイシュアに対し、約9割の取引で認証不要となるようにリスクベース認証を運用するよう求めているので、カゴ落ちリスクはかなり軽減されるはずだ。

パスワードを求める場合でも、報告書はイシュアに対し、ワンタイムパスワードや生体認証など「利用者本人しか知り得ない・持ち得ない情報」に基づく本人認証を求めている。ワンタイムパスワードはアプリやSMSで都度通知するので、パスワード忘れにより決済できないという事態も回避できる。このほか、EMV3DSにはスマホによる取引にも対応しているといった特長がある。

EMV3DSによる本人認証が不要なケース

ただし、報告書が原則と位置付けているように、例外も想定している。報告書は「生体認証を活用したモバイルデバイストランザクション等のEMV3DS以外の本人認証手法についても、効果及び実効性を踏まえ、利用者本人の適切な確認措置として監督上取り扱うことの検討」を行う旨を示している。

ただ、ここで注意したいのは、EC加盟店が義務付けられる本人認証が、「イシュアによる本人認証」である点だ。EC加盟店独自の本人認証や属性・行動分析を行っていても、義務を履行していることにはならないし、例外としても認められない。

EC加盟店にとっては、国際ブランドのルールを踏まえると、EMV3DS導入のメリットは大きい。国際ブランドは、EMV3DSを導入していない加盟店に対しては、不正利用発生時のチャージバックの負担を負わせるルールを導入している。逆にEMV3DSを導入していれば、損失はイシュアが負担するので、EMV3DSを導入すれば経済的損失を回避できるメリットがある。

本人認証がEC加盟店の法的義務になるのは、2025年4月。だから、EC加盟店は2025年3月末までにEMV3DSを導入する必要がある。それまでの約2年間が導入のための準備期間である。

イシュアにはリスクベース認証の精度向上を要請

EC加盟店にEMV3DS対応を求めたということは、当然だがイシュアもEMV3DSに対応する必要がある。ただ、経済産業省が2022年10月に調査した結果では、回答したカード会社の約9割が導入済みなので、カード会社側の対応は進んでいるようだ。ただし、報告書は「イシュアーのパスワードを求める判断にばらつきがあるだけでなく、システムの安定稼働に課題があると指摘されており、イシュア側のリスクベース認証の精度を上げること等が急務となっている」と、イシュアサイドの課題も指摘している。

報告書は「利用者本人しか知り得ない・持ち得ない情報」に基づく本人認証を求めているので、イシュアは2025年3月末までに、ワンタイムパスワード等を導入しなければならない。

このほか、今回の報告書は、フィッシングによるカード情報の窃取が急増している事態を踏まえ、カード会社に対し、フィッシングサイトの検知、テイクダウン、送信ドメイン認証技術の1つであるDMARC(Domain-based Message Authentication,Reporting, and Conformance)の導入など多面的・重層的な自衛策を行うことを推奨するなど、ほかにもさまざまな対策を打ち出している。また、2023年度以降に継続的に検討すべき論点も多々示している。関心のある方は経済産業省のホームページで公開されている報告書を一読されたい。