2019年7月5日9:23

パスワード認証に代わる新たなオンライン認証のための技術仕様の標準化を提唱するFIDOアライアンスは、2019年7月4日に記者説明会を開催し、国内メンバー企業による新たなFIDO認定の発表、最新のFIDO導入事例を紹介した。

FIDOは“共有の秘密に依存しない”のが特徴

記者説明会では、FIDOアライアンス EC・ボードメンバー・FIDO Japan WG 座長を務めるNTTドコモの森山 光一氏が登壇。FIDOアライアンスおよびFIDO2の最新状況の説明、国内メンバー企業からの新たなFIDO認定の発表、国内での活動成果報告および今後の展望、実際のFIDO認証の利用デモを実施した。

FIDO(Fast IDentity Online)アライアンスは、セキュリティと利便性の両立を目指し、2012年7月に設立されたグローバルな非営利団体だ。近年、不正アクセス、なりすましなどによるパスワードの流出が後を絶たない。FIDOアライアンスでは、ユーザーが数多くのIDとパスワードを覚えなければならないという煩わしさを解消するため、FIDO認証モデルに基づく技術仕様の策定、技術仕様を導入展開するためのプログラムの運営、各標準団体との協業による普及の推進などを行っている。

現在、FIDOアライアンスは、40社のボードメンバーをはじめ、スポンサーメンバー、アソシエイトメンバー、リエゾンメンバーの約250社で運営されている。

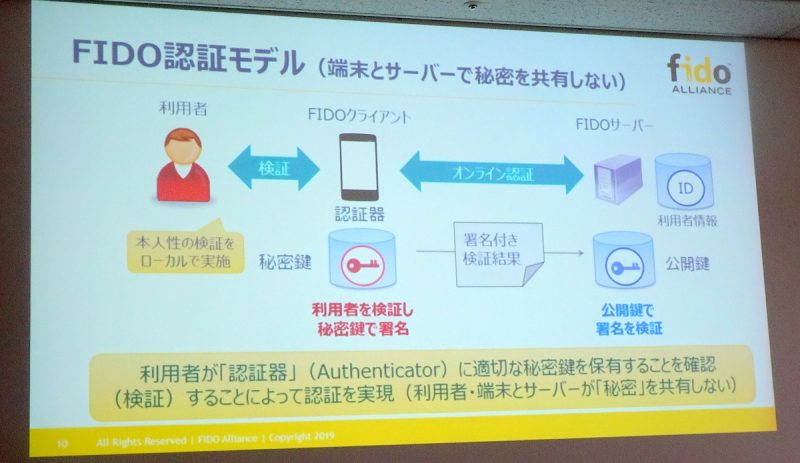

FIDO認証は、“共有の秘密に依存しない”のが特徴だ。IDとパスワードをサーバに格納するのは不正アクセスの要因となるため、認証器という概念を導入して、オンライン認証とローカル認証に分類している。FIDO認証鍵に秘密鍵を格納し、サーバに登録した公開鍵で署名検証することで、利用者・端末とサーバが秘密を共有しない仕組みを担保している。

また、FIDO認証モデルでは、公開鍵方式を活用したオンライン認証と、利用者が認証器に適切な秘密鍵を保有することを確認するためのローカル検証を分離しているため、検証を行うための生体認証の方式や装置の種類を問わないそうだ。

AndroidやWindowsでFIDO エコシステム 拡大

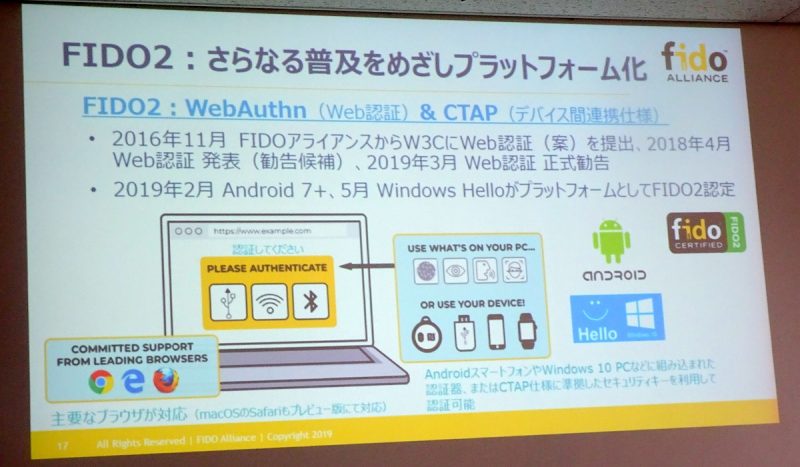

FIDOの仕様には、パスワードレス認証の「UAF」と2段階認証の「U2F」がある。そして、「FIDO2」は、「UAF」「U2F」の仕様の良いところを取り込んで広がりを可能にするためにデザインされた仕様だ。W3C(World Wide Web Consortium)の「Web認証(WebAuthn)」とFIDOアライアンスの「デバイス間連携仕様(CTAP)」の技術仕様で構成され、生体認証器を利用して、Webブラウザを通じたオンラインサービスへの安全なアクセスが可能だ。

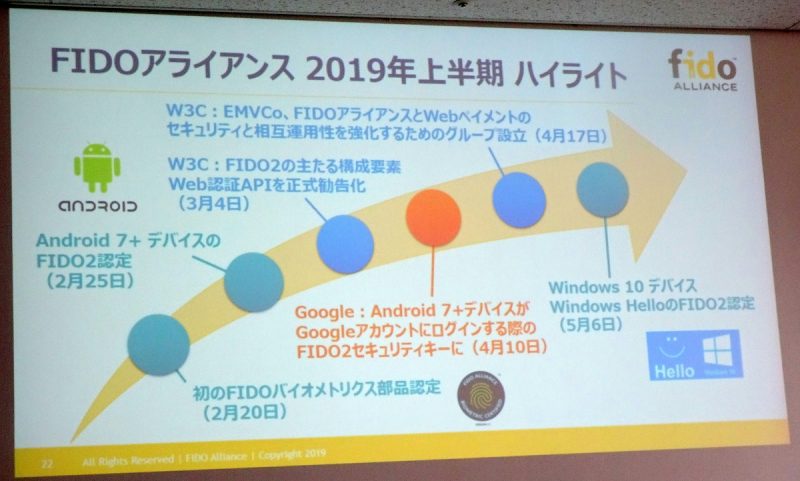

FIDO2仕様は、2018年12月にITU(国際電気通信連合)の正式な国際標準となった。また、Android7.0以降のAndroid OS端末がFIDO2認定を取得。これにより、端末メーカーは個別にFIDO認定を受けなくても済むようになった(特別な生体認証器を組み込む、追加の最適な要素を組み込むなどは例外)。また、Microsoft Windows HelloがFIDO2認定を取得したため、Windows 10を実行している互換性のあるすべてのデバイスがFIDO2認定を取得している状態となっている。

日本でのFIDO2認定製品が広がる

日本では、FIDO認証モデルの展開・推進に向けて、「FIDO Japan WG」が活動している。国内のFIDOアライアンスメンバーは20社だが、FIDO Japan WGは6月30日時点で31社が参加している。

国内での商用導入も増えており、たとえばNTTドコモでは、500万台以上の端末でFIDO認証が用いられている。FIDO2認定製品・サービスとしては、ヤフー、KDDI、LINE、ソフト技研、Quado、インターナショナルシステムリサーチ(ISR)が6月までにリリースを発表した。これに加え、日本電気(NEC)、富士通、NRIセキュアテクノロジーズ(NRIセキュア)が新たにFIDO2認定を取得したとリリースした。NECは、同社のFIDOサーバー製品である「NC7000-3A-FS」で認定を取得した。NRIセキュアは同社のFIDOサーバー製品がFIDO2を含むユニバーサルサーバーの認定を取得した。

富士通は、手のひら静脈認証装置「PalmSecure(パームセキュア)」で、国内初の認証器としてFIDO2認定を取得している。当日は、PalmSecureのデモも実施。また、サービス提供者として初のFIDO認証を取得したヤフー、国内初のFIDO2セキュリティキーによるパスワードレスでのシングルサインオン認証サービスを提供しているISRもデモを行った。

例えば、ヤフーでは、「従来(Yahoo!JAPAN IDでのログイン)よりもかかる時間が3割以上(37.5%)短くなっています」と、同社サービス統括本部 ID・PIM本部 プロダクト企画部 リーダー 酒井公希氏は効果を説明した。

EMVCoとの協力関係を拡大し「Web Payment Security Group」設立

FIDOアライアンスでは、新たな取り組みとして、「Identity Verification and Binding Working Group(IDWG:本人確認と認証に必要な紐づけに関する作業部会)」と「IoT Technical Working Group(IoT TWG:IoTに関する技術作業部会)」を設立した。IDWGは、認証器を紛失した時などに発生するアカウントの設定・再設定に対して、必要な本人確認を適切に実施するため、要件定義などに加えて設定プログラムの策定なども視野に入れ、活動を行う。また、IoT TWGでは、IoT機器の利用において、その利用者がユーザーアカウントと紐づける際にマニュアルオンボーディングといわれるパスワードの設定などが必要な状況であり、それを解決するためにパスワードレスでのIoTデバイスの利用設定と認証フレームワークの策定に着手するという。

なお、決済関係の動きとして、2019年4月17日、前述のW3C、クレジットカード、デビットカードなどの決済で広く使われているEMVペイメントエコシステムの仕様を管理するEMVCoとともに、Webペイメントセキュリティビジョンと相互運用性を議論する新グループ「Web Payment Security Group」を設立すると発表した。これまでFIDOアライアンスとEMVCoはリエゾン関係にあり、2018年6月4日には、FIDO認証で利用される証明書と署名をEMVの「3-Dセキュア(3DS)メッセージ」で拡張性と相互運用性を確保した上でどのように受け渡すかについて、協力関係を拡張して進めてきた。

今回のグループでは、既存のEMV Secure Remote Commerce(SRC)およびEMV 3D Secure(3DS)とFIDOアライアンスのFIDO2仕様、W3CのWeb認証APIとPayment Request APIの各仕様レベルの議論を補完するという。さらに、将来の技術仕様に関するコラボレーションの基盤も提供するそうだ。