2020年12月23日8:00

ペイメントカード業界の国際的な基準管理団体であるPCI SSC(PCI セキュリティ スタンダード カウンシル)は、PCI関連基準の啓発と推進に向けた奉仕活動を主導する役割を担っている。今回のフォーラムでは、PCI DSSバージョン4.0(以下、PCI DSSv4.0)(ドラフト)の概要と策定プロジェクトの最新状況、また策定作業への参加とバージョン4.0で求められる人材の育成について解説した。

●PCIセキュリティ・スタンダード・カウンシル アソシエイト・ダイレクター 日本 井原亮二氏

アジア太平洋地域コミュニティミーテイングをオンライン開催

ペイメントビジネスの世界でもコロナ禍によっててさまざまな影響を受けています。感染予防の観点から、キャッシュレス化の流れをさらに後押しする形で、決済が接触から非接触、対面から非対面への移行がさらに進み、一方ではリモートオンラインの普及に乗じたサイバー攻撃やカード情報流出事故なども増加しているとの報告があります。

こうした状況の中、PCI SSCでは PCIDSSにつき現行のv3.2.1からv4.0への移行プロジェクトを進めています。v3.0が発行されたのが2013年ですので、8年ぶりの大改訂になる見通しです。

日本では2018年に割賦販売法が改正され、PCIDSSが実質的な法律要件の一部となってから初めて経験する大きな改訂になります。DSS準拠に取り組む事業者の皆さまとともにそれを支援する業界団体、審査機関、セキュリティソリューションベンダーなど、v4.0への移行がスムーズかつタイムリーに行われるようにサポート活動が来年以降の重要なポイントになってきます。

このような背景の中で、今回のセッションでは「2020年ペイメントセキュリティのニーズに応えて」と題しまして今年から来年以降を見据え、PCI SSCとしての対応・取り組みなどコロナ対策とv4.0プロジェクトの状況を中心にご報告をさせていただきます。

本題に入らせていただく前に、2020年11月4~6日の3日間、「PCI SSCのアジア太平洋地域コミュニティミーテイング」が行われましたので簡単にその概要をご報告させていただきます。例年アジア太平洋各地でオンサイトで開催されるPCI SSCとしてアジア地域最大の年次イベントですが、2020年はコロナ感染のことがありすべてオンライン開催となりました。オンラインサイトでは、イベントロビーから、General Session、ベンダーショウケースのコーナー、各ブランド窓口などに行くことができます。セッションは英語でしたがすべて日本語訳がテロップで流れました。また質問などはチャット、PCでのビデオ会議も可能でした。チャットでは通訳機能が付いていて日本語での質問も可能でした。アジア太平洋のコミュニテイミーティングは毎年300名ほどの関係者が集まる場ですが、今回は400名以上のエントリーがございました。これは従来オンサイトで実施した場合、出張を伴う関係で参加者が限られていましたが、オンライン化されたため、在宅・勤務先からでもアクセスできたことが大きいと思います。

今回のハイライトは何といってもPCI DSSv4.0に関心が集中しており、開催3日間のうち1日ずつテーマを小分けにして掘り下げた説明が行われました。初日は概要編、2日目は「カスタマイズドアプローチ」、3日目は「認証」そして「サードパーティサービスプロバイダー」にテーマを絞り該当要件の変更ポイントが解説されておりました。

また、「リージョナルパースペクティブ」というテーマでUK(イギリス)、ブラジル、インド、日本のSSCスタッフがパネルデイスカッション形式で、それぞれの国のカード犯罪の状況、ニューテクノロジー、行政当局との関係、ローカルな支援者・パートナーなどについて発表が行われました。

特に、日本においては改正割賦販売法、ポスト実行計画とPCI DSSの関係、キャッシュレスへの取り組み、QRコード決済を始めとした新しい決済スキームと中小EC加盟店で起きているサイバー攻撃など課題が報告されました。

PCI DSS v4.0の進捗状況

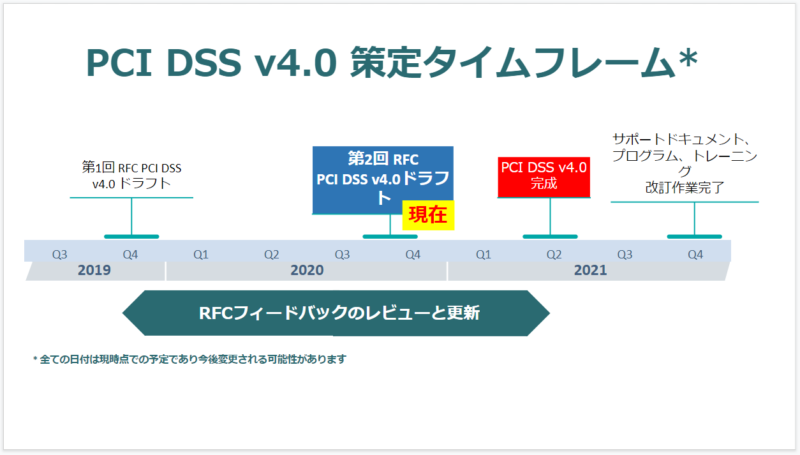

それでは本セッションの本題に戻りまして、まず最初にPCI DSSv4.0の状況についてご報告いたします。コロナウイルス感染問題が世界的規模で広がる中、v4.0策定プロジェクトは概ねスケジュール通りに進行しています。

第1回のRFC(2019年10月~12月)では3000件以上のフィードバックをいただき、それを1件ずつレビューを進めておりました。その作業が終了したのは本年6月です。このRFC(Request For Comments)とは、広くPCI SSCにご参加されている参加団体(PO:Participating Organization)、QSA(認定審査機関)、ASV(認定スキャニングベンダー)などの皆様にv4.0のドラフトをレビューしていただき、それぞれのお立場から色々なご意見、フィードバックをいただき、それに応じて修正を施してゆくプロセスになります。今回のv4.0では2回のRFCのプロセスが行われました。これに基づき必要な修正を施したバージョンで第2回目のRFCが2020年9月23日~11月13日まで間実施されています。

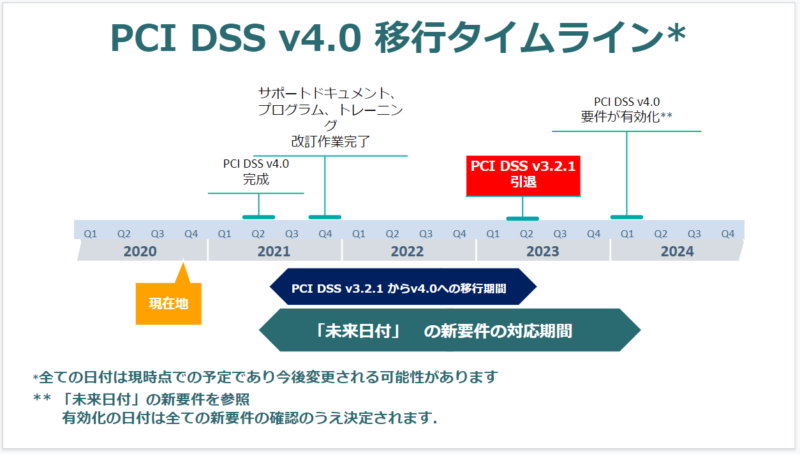

図のチャートはv4.0の策定タイムフレームです。最終的にv4.0は2021年中頃に完成予定です。その後、各種のサポートドキュメント、例えば SAQ(自己問診表), AOC(準拠証明書)、Report on Compliance (ROC) テンプレートなどが数か月で完成させリリースされます。サポートドキュメントがリリースされるのは2021年第4四半期になる予定です。それから起算し18か月の移行期間に入ります。ですので結果的にはv4.0リリースから起算すると2年間の対応準備期間が設定されることになります。

v4.0策定後の移行スケジュール

v4.0策定後の移行スケジュールについてご説明します。サポートドキュメントがリリース後18か月間、1年半の移行期間が開始されますが、その期間中はv4.0もしくは現状のv3.2.1いずれでもアセスメントが可能です。2023年第2四半期で移行期間終了されますと、現状のv3.2.1が引退することになり、それ以降はv4.0のみとなります。

なお、v4.0には「未来日付」が設定される要件がありまして、それらの要件についてはその期限が来るまではベストプラクティスとして見なされますので対応できていなくても問題ありません。ただ、どの要件について、いつまでの「未来日付」が付与されるかは今回のRFCのご意見も参考にし決定される見通しですので最終的には最終版が発行されるまで確定しません。現時点ではv4.0の策定プロセスの途上にあるわけですが、第2回RFCで提示されたドラフトが最終ドラフトとなります。ただしこれはあくまでドラフトであり、確定版ではありませんので、これをベースに対応作業を開始しないでください。最終版で削除されたり変更されたりする要件がでてくる可能性があります。PO、QSA、ASVの皆さまにはRFCの機会を通じドラフトレビューと意見提示の機会が与えられます。皆様のご意見がv4.0を形づくることになります。

第1回目のRFCレビューの結果はサマリーレポートを作成し、第2回目のRFCにご参加されたPO、QSA、ASVの皆様にドラフトとともにご提示させていただいています。RFCを通じ提示された意見はSSCにより、全件レビューされ、改訂作業の参考資料とされます。第2回目RFCのドラフトはコンフィデンシャル文書ですので、一般にご覧いただくことができません。ただし、第1回目のRFCの結果、提示されたご意見、フィードバックのハイライトはすでに公に発表されており、これらが第2回目のドラフト作成に大きく反映されております。そこからどのような項目が見直されたのか、鍵となるポイントについて読みとることはある程度可能です。

RFCからのフィードバック

具体的には、まず要件4で「カード会員データのすべての伝送に強力な暗号化」を求める要件について大変多くの意見が提出されました。外部ネットワークや公共ネットワークへの伝送については、v3.2.1でも暗号化が要件とされていましたが、第1回目のRFCドラフトでは、それが内部のネットワークを含め「全ての伝送」とされていました。この部分に見直しが入るものと想定しております。

また要件8の認証については大変多くのフィードバックがございました。パスワードの変更に関する見直しについて、業界のほかのガイダンスとの整合性についてフィードバックが多く寄せられていました。また、新しいパスワードを設定する場合について、過去のパスワードや不良とされるパスワードのリストとの照合についても触れています。多要素認証を採用する場合、全ての認証ファクターが完了するまで認証の合否を伝えてしまうと、どの認証ファクターが失敗したのか犯罪者に分かってしまい多要素認証の効果を低減させてしまう、とのフィードバックがございました。また、アプリケーションやシステムアカウント用にもセキュアな認証が必要とのフィードバックがございました。

要件12について、年次のリスクアセスメントやデータの検知と流出防止のための手法についてフィードバックがございました。システム内に平文のPANを検知する手法についての必要性とフィードバックがございました。これらのフィードバックについて、どのように検討・対処するのか、各対応が第2回目のRFCのドラフトで提案されています。

RFCのフィードバックを最大限修正に反映させることを基本とする一方で、留意すべきポイントについても抑えておく必要があります。PCI SSCはペイメントのセキュリティニーズに対応し、有効で可用性のある基準を維持するために努力を続けます、そのために特に次のような4つのポイントを自らに問い続けます。

まず第1に、この要件は本当にセキュリテイベネフィットを付加し、セキュリティ脅威に有効に対応するのか?、第2に、この要件の目的や意味が明らかになっているか?、第3に、中小加盟店や大規模なプロセサーによっても対応できるように広範に適用可能な要件となっているか?、第4に、この要件は他の手法でも対応可能な柔軟性を有しているか?、などPCI DSSが引き続きグローバルにペイメントデータを保護するための基準として採用され続けていくための基本的な要件について検討しております。

このv4.0第2ドラフトで注目すべき改訂ポイントの1つとして、「カスタマイズドアプローチ」があります。これは要件が目指している本来の目的を明らかにし、それを達成するための手法として、DSSに記載されている手法でなく、異なる技術や新しい技術や手法による個別・独自の対応を評価し自社がどのように要件の目的を達成しているかを説明し、さらにそれが実際に機能していることをテスト手順を通じ証明します。もちろん、事業者は要件書の記載通りバリデーション手法・テスト手順を希望される場合はその対応を継続することは可能です。このようにバリデーション手法について2つのアプローチの選択肢を提示することにより、事業者は各要件において自社のセキュリティ対策に相応しい手法を選択することができます。

カスタマイズドアプローチではQSAなど評価者に対し、DSS要件の目的とそれを達成するための自社対応を説明しQSAと協議できるスキルを有する、例えばISA(内部セキュリティ評価者)やPCIP(PCIプロフェッショナル)などの人材が必要となってくるでしょう。このトピックでは大変多くのフィードバックや質問が寄せられました。具体的には、誰が、どのように、どれくらい詳細になど、さまざまなフィードバックが寄せられました。

RFCのフィードバックをベースに見直された事例

このフィードバックを第2回目のRFCで配布されたカスタマイズドアプローチのための「追加ガイダンス」のドラフトの中に反映しました。第1回目のRFCのフィードバックをベースに見直された事例のいくつかをご紹介いたします。

まず最初に、「アカウントデータ」という言葉の定義と構成要素をより明確にしています。また、16桁のPAN、またはPANに紐づくそれ以外のカード会員データ、センシティブ認証データなど、言葉の定義をより明確にいたします。次に、PANの存在と不存在で、すなわちPANと紐づいていないセンシティブ認証データのみが独立して存在している場合など、センシティブ認証データの保護要件に影響があるのかについて明確化します。

次に、PCI DSSとPA-DSSの関係性については、PA-DSSは2021年に新しいPCIソフトウェアセキュリティ基準およびライフサイクル基準に置き換えられます。これら2つの基準で評価、認定されたソフトウェアプロダクトとソフトウェア開発ベンダーがv4.0の準拠にいかに有効で役立つかを示す一覧表が掲載されます。

さらに第1回目のRFCのフィードバックをベースに、PCI DSS要件のスコーピングとサンプリングのセクションを追加・更新しました。スコーピングではv3.2.1のAppendix: Dの「ビジネス設備とシステムコンポーネントのセグメンテーションとサンプリング図表」に新しくスコーピングの図表を追加し、システムがPCI DSS要件のスコープの内側か外側かを判断する基準を明確にし、Appendixからネットワークセグメンテーションの項目に移行しました。また、サードパーティサービスプロバイダーへのアウトソーシングに関する解説も追加されています。

一方で、サンプリングに関しては クラウドやソフトウェアの設定管理ツールを含むシステムコンポーネントについて、より多くのサンプリングを求めています。評価者のサンプリングに関するガイダンスも追加されております。要件が継続的に確立されていることを確実にするための定期的な実効性テストなどが新たに含まれます。さらに代表サンプルの選択方法に関するガイダンスも追加されています。

次に、要件のなかで表記されるタイムフレームの記述に関するフィードバックも多数寄せられていました。例えば「毎日」「毎週」「毎月」「四半期毎」など、また「定期的」「速やかに」「即座に」などの表記についてより明確にし、土日祝祭日、うるう年、などの考え方も事例を記載しています。例えば、「30日毎に実施すべし」とされている場合に、もし、32日になってしまったら これを「未準拠」とするのか?、というご質問にも答えています。

また、第1回目RFCドラフトでカスタマイズドアプローチにおいて「意図(Intent)」と表現しましたが多くのフィードバックで意味がよく理解できないとのことでしたので、これを「目標(Objective)」に置き換えました。

そのほか、カスタマイズドアプローチについて大変多くのご質問をいただきましたが、新しい Appendix:Bで「カスタマイズドアプローチに関するガイダンス」を追加し、この中で多くの皆様のご質問に対する回答が含まれていると考えています。

※本記事は2020年11月13日に開催された「ペイメントカード・セキュリティフォーラム2020」のPCIセキュリティ・スタンダード・カウンシル アソシエイト・ダイレクター 日本 井原亮二氏の講演をベースに加筆/修正を加え、紹介しています。