2020年12月14日8:30

【PR】マクニカネットワークス株式会社/GMOペイメントゲートウェイ株式会社

国内のクレジットカード不正使用被害は年々増加しており、その多くがEC加盟店で発生している。不正使用を100%防ぐことは不可能といわれているが、だからこそ被害を最小限にとどめる手立てを講じることが重要だ。マクニカネットワークスでは、オンライン詐欺被害の実態を報告するとともに、適切なツール・方策の導入により多額のチャージバック被害を防いだ「不正防止サービス(Sift)」のさまざまな成功例を紹介。さらに、非対面の決済代行会社のリーディングカンパニーであるGMOペイメントゲートウェイからは、クレジットカード・セキュリティガイドラインに則った加盟店のセキュリティ対策について解説する。

●マクニカネットワークス株式会社 第2営業統括部 第2部 第2課、課長代理 恒川雅俊(つねかわ まさとし)氏

ウェブサイトを狙う攻撃は日に日に増加、巧妙化の一途

コロナ禍の今、オンライン消費、ネット取引がますます進んでいます。われわれのビジネスにおいて、まさに今、ECをはじめとするウェブサービスが主戦場であると言っても過言ではないでしょう。

ウェブサービスによるビジネス展開の加速は、企業と顧客の双方にメリットをもたらしています。しかし一方で、攻撃する側にも価値をもたらしてしまっています。皆さんもテレビやネットで、個人情報漏えい、不正ログイン、不正送金、フィッシングサイトといったワードをよく耳にしていると思います。特にこのコロナ禍の外出自粛に際して、デリバリーサービスなどネットを活用した消費活動が大きな伸びを見せており、ECサイトの売上、オンライン決済の増加が見られます。その一方で、攻撃の増加、攻撃の巧妙化も進んでいます。

具体的にはクレジットカード情報の窃取、あるいは、フィッシングサイトによる個人情報の窃取、不正アクセスなどのインシデントが過去最多となっています。

従来のウェブセキュリティの考え方では、基本的にサーバサイドを守る対策が中心で、サーバサイドのアプリケーション、OS/ミドルウェア、ネットワーク/ハードウェアの階層で対策を実施するものでした。

しかし、企業のウェブを用いた活動の範囲は広がっています。それと同時に、攻撃され得る範囲も広がっています。サーバの3階層以外にも、ビジネス、外部のサードパーティリソース、そしてクライアントサイド、クラウドのプラットフォームにも広がっているという状況です。

今回は、特に経営的な被害が大きいビジネス領域にフォーカスして、どういった考え方、どういった対策が有効かをご紹介します。具体的には、月額50万円、100万円、200万円となって加盟店を悩ませているチャージバック被害を防ぐ対策について重点的にご説明いたします。

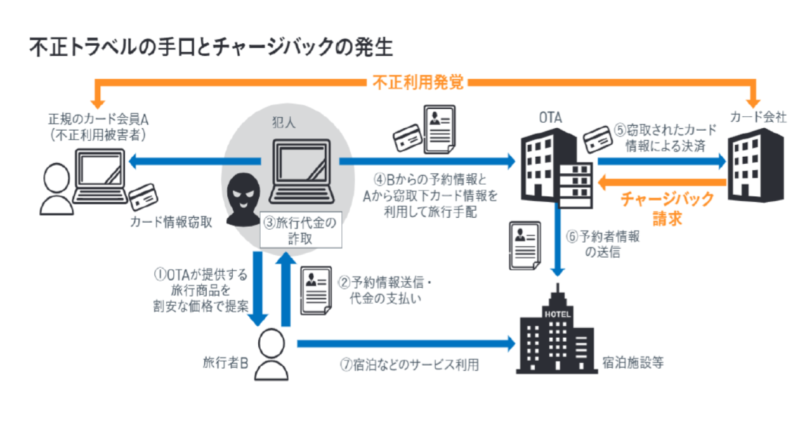

新型コロナウイルス(COVID-19)によって国内の観光産業は深刻な影響を受けました。「GO TO トラベルキャンペーン」で復調が見えているといっても、チャージバック被害は、旅行業界に重大な被害を及ぼしています。不正利用や詐欺などによって、非常に多くのチャージバックが発生しています。トラベルやフード以外にも、日本クレジット協会が高リスク商材と定義しているものには、オンラインゲームを含むデジタルコンテンツ、家電、電子マネー、チケット予約サービスなどで不正利用が非常に増えていることが指摘されています。特に家電、航空券、チケットなど高額で換金しやすい商品を取り扱っている事業者ほど、なりすまし・不正利用が発生しやすい傾向にあります。また、電子マネーのチャージ、デジタルコンテンツ、ネットで使用可能なギフト券といった無形の商品も、比較的不正が発覚・発見しにくいことから、なりすまし不正利用のターゲットになりやすいジャンルです。

増加するウェブの被害、従来型の対策だけでセキュリティを守るのは不可能

では、EC加盟店は不正使用を防止するためにどうすれば良いのでしょうか。

その前に、近年被害が増加しているウェブの脅威を紹介いたします。従来、オンラインサービスなどの公開サービス向けのセキュリティ対策としては、多くの企業でファイアウォールやIPS、DDoS攻撃対策などを導入されていたと思います。しかし近年は、不正ボットの攻撃やオンライン不正、ウェブスキミング、フィッシングなど、従来型のセキュリティではカバーできない領域の脅威が増加しています。

■不正ログイン

1つずつ解説していきましょう。まず、不正ログインです。これは、個人になりすまして不正にアカウント利用を行う攻撃です。一般的に不正ログインというと、不正送金や不正売買、アカウント奪取などのイメージがありますが、それだけではなく、アカウントリストを作成してそのリストを売買するというケースもあります。

不正ログイン自体は従来からよく知られている手口でした。例えばブルートフォースアタックやリバースブルートフォースアタックのような総当たり攻撃が一般的でした。そのため、例えば1分間に5回とか10回ログインに失敗するとロックするといった対策が有効と言われてきました。

ところが近年は、閾値(しきいち)ベースによる不正ログイン対策を突破しようとするスローレート攻撃や分散型攻撃が出現しています。Imperva(インパーバ)社のレポートによると、攻撃の半数は従来型の総当たり攻撃ですが、残りの半数はスローレート攻撃であるという結果が出ています。

攻撃の性質を分析した調査結果もあります。従来の攻撃は、少数の端末や送信元のIPアドレスから行われていました。それらの端末やIPアドレスを遮断すれば被害を防ぐことができました。ところが最近の洗練された攻撃では、多数の端末、多数のIPアドレスが用いられています。これらに対するスタティックな対策は大変難しくなっています。実際にスタティックな対策をしていたちごっこになったケースや、膨大なルールの管理ができなくなったケースをよく耳にします。

従来の閾値ベース、ルールベースでは検知することができないので、不正利用の実態が明らかになったときにはじめて、スローレート攻撃を受けていたことがわかるというケースが多く見受けられます。

■フィッシング攻撃

次にフィッシング攻撃についてご紹介します。これは、メールやSMSを用いて、ウェブサイト利用者を偽サイト(フィッシングサイト)に誘導し、クレジットカード情報や個人情報を窃取したり不正利用したりするものです。

例えば、宅配業者を装った不在配達通知を受け取った経験のある方もいらっしゃると思います。SMSを使った手法をスミッシングと呼びますが、最近被害が増えているものの一つです。スマホでは、パソコンと比較して表示される情報量が少ないことや、セキュリティがパソコンほど高くないこと、短縮URLの使用にあまり抵抗がないこと、電話番号を使ってメールより簡単に送れることなど、攻撃者にとってのメリットが多いことが、件数増加に拍車をかける要因になっています。

最近はコロナ禍で「給付金が再度支給されます」といったフィッシングサイトも登場していますので、非常に注意が必要です。

また、従来のフィッシングサイトでは、ログインIDやパスワードといった価値が一定期間継続する情報収集を行っていました。ワンタイムパスワードのように、そのタイミングにしか価値を持たない情報をフィッシングサイトで取得することには意味がありませんでした。しかし最近、正規サイトのワンタイムパスワードを突破することを目的としてフィッシングサイトを利用するケースが見受けられるようになりました。ワンタイムパスワードを使用しているからセキュリティは万全だという時代は終わっていると思います。

■ウェブスキミング

もう1つ、ウェブスキミングという攻撃も近年多く観測されています。ウェブサイト上のファイルを攻撃者が改ざんし、スキマーと呼ばれるスクリプトを設置します。ECサイトで商品を購入する際に入力するクレジットカード情報や個人情報を、攻撃者のドロップサーバへ秘密裡に送る窃取手法です。

ウェブスキミングは、訪問先のウェブサイトが改ざんされている場合、利用者側がまったく気づかないまま、認証情報が攻撃者に送信されてしまいます。2018年頃から観測されるようになりましたが、2019年末には経済産業省やIPA(独立行政法人情報処理推進機構)が注意喚起を行うなど、日本でも脅威が広がりつつあります。

さらにウェブスキミングの発展形として、サプライチェーンアタックというものがあります。これはスキマーの設置場所がサードパーティ側、つまり外部リソースにあり、スキマーの存在に気づきにくいという点ではさらに発展的な攻撃といえます。

ウェブスキミングの攻撃手法は、スキマーの存在に気がつきにくいように進化を遂げており、さまざまな隠匿手法が次々に登場しています。

ここまでいくつかの脅威についてご説明してきました。すべての攻撃の共通点は、手法が進化しているということです。中でも特にセキュリティ対策を回避しようとする工夫や活動が盛んであることは疑いようがありません。1つの手法による対策、あるいは、従来からの対策だけでは防ぐことができないということをご理解いただきたいと思います。

壁を築くだけでは売上が阻害、行動分析から未来の取引リスクを予測

進化する脅威に対して、コストを押さえつつ効率よく対応する。なおかつ、ウェブのビジネス拡大を阻害しない。この2つのバランスをとりながらセキュリティ対策を実践していくことが重要だと考えます。まさにこのコロナ禍、デジタルトランスフォーメーション時代においては、ECは最大のビジネスチャンスです。この2つをしっかり押さえることが企業の最重要課題です。

ただセキュリティにおいて忘れてはならないのは、従来からある脅威、攻撃が決してなくなったわけではないということです。例えばウェブスキミングの場合、スキマー設置のためには、クロスサイトスクリプティングや、脆弱性攻撃を行う必要があります。従来からあるセキュリティ対策を疎かにせず、その上で何かできるのかを考えていただきたいと思います。

有効な対策の1つとして、多層防御の考え方が挙げられます。ここでいう多層とは、多段や多要素認証とは違うということを頭の隅に置いておいていただきたいと思います。例えば不正ログインは、botというツールを使って行われることが多いです。人とbotによるアクセスの識別・遮断は、不正ログインに限らず、広くビジネス課題に応用が利きますので、非常に有益です。

前述したように従来の攻撃がなくなったわけではないので、サーバフロントをWAF(Web Application Firewall)で、あるいはbot専用装置で適切に守ることは非常に重要です。ただ、WAFやIPS、IDSの導入でフロントを守るだけでは、ビジネス被害、チャージバック被害を防ぎ切ることはできなくなっています。

顧客情報や金銭をなんとしても取得したい攻撃者は、従来のウェブセキュリティでは対処できないような攻撃手法を積極的に採り入れてきています。ですから1つのセキュリティ技術に頼るのではなく、複数の異なるアプローチを組み合わせて多層的な防御を行う必要があるのです。

ただ、どれほど障壁を固めたとしても、不正を完全にゼロにすることはできません。しかしチャージバック被害が経営的に問題になるほどバーストしてしまってはいけませんから、チャージバック被害をいかに極小化するかという観点で方策を立て実行することが重要だと考えます。

そこで、ユーザの行動を追跡し特定することができるソリューションが求められています。攻撃者が境界線をすり抜けてくるということをある程度想定し、その上でビジネスに甚大な被害が及ばないようにするために、ユーザがサイトにログインした後の挙動、振る舞いを追跡することが有効なのです。

その具体的なアプローチ方法を見ていきましょう。EC加盟店の管理者やウェブサイト管理者の方は今、フロント、アカウント回りでさまざまな攻撃を受けていると思います。

例えばアカウント回りですと、なりすまし型、ダークウェブ等で入手したリストを用いて認証を突破するリスト型ハッキングなどがあります。あるいはリバースブルートフォースアタックなどの力技、あの手この手で認証を突破してきています。

これに対する従来の対策として、利用者側は認証強化を図ってきました。推測されにくいパスワードの設定、二段階認証、CAPTCHA認証などによって、利用者側に対策をしていただくというアプローチです。

また管理者側は、システム制御を行ってきました。ログイン試行回数の制限をかけることで、攻撃者が認証を突破することを困難にする、長期間パスワードを変更していないユーザに対して変更を促すといったことです。このような従来のなりすまし対策の問題点を、一消費者として考えていきたいと思います。

私自身、多くのECサイトでアカウントを作っていますが、そうするとメールなどで似たような多くの通知を受け取ります。例えば、「パスワードの定期的な変更を行ってください」「英文字、数字、記号を用いて8~20文字で作ってください」「他サイトで使っているパスワードを使い回さないでください」といったものです。

たくさんの複雑なパスワードを覚えておくのは大変です。結局、買い物をしようと思っても、パスワードを思い出せないのでできない。カゴ落ちになってしまうことが多くなりました。どなたも同じような経験をしているのではないかと思います。利用者に負担を強いるセキュリティ対策は、結局EC加盟店の売上の減少につながってしまうのです。

ではシステム制御で対策をとればいいのかというと、ルールベース、閾値ベースの対策というのは今や通用しません。パスワードやカード番号は、ダークウェブやフィッシングサイトで、ピンポイントで抜かれてしまっています。パスワードは1つのセキュリティリスク、あるいは、セキュリティホールといえます。ルールベース、閾値ベースで被害を削減できる時代ではない。むしろこれが被害を拡大させてしまっているのではないかと思います。

そこで日本クレジット協会でクレジットカード・セキュリティガイドラインを作成して、加盟店に4つの具体的な方策を呼び掛けています。①本人認証の3-Dセキュア、②券面認証のセキュリティコード、③過去の取引情報等に基づくリスク評価によって不正取引を判定する属性・行動分析、④不正配送先情報の蓄積によって商品等の配送を事前に停止するための配送先情報、の4つです。本人認証と券面認証は、認証を強めるというアプローチです。セキュリティファーストという意味では効果があると思いますが、やはり利用者側に認証の負担を強いるという意味では売上低下の懸念があり、二の足を踏んでいるお客様が多いのではないかと思います。

従来の対策手法では、ユーザの離脱や、認証・監視の突破が、加盟店の課題になっています。そこで、属性・行動分析や配送先情報の活用によって、不正取引のリスク評価をするという対策が求められています。

ECサイトで取得できるアクセス時間、端末、ページ遷移、地理情報、入力値などの情報を分析することによって、ユーザ特徴を明らかにすることができます。しかしここで課題になるのは、ユーザ特徴は日々変化し、定義が難しいということです。そのため、適切なツール選びが重要になってきます。ユーザの特徴をリアルタイムに、かつ、精度高く把握できる対策、それがオンライン不正利用をリアルタイムに検知するSiftという機械学習プラットフォームです。

auコマース&ライフ、Reluxなどで成果

Siftは世界で3万4,000以上のウェブサイトやアプリですでに活用されています。Shopify、Twitter、LinkedInなどグローバルブランドで活用されていますので、1カ月当たり600億件のイベントがSiftのGCPの環境に流れ込んでいます。圧倒的な量のデータを機械学習により分析することによって、圧倒的な不正検知精度を誇っています。

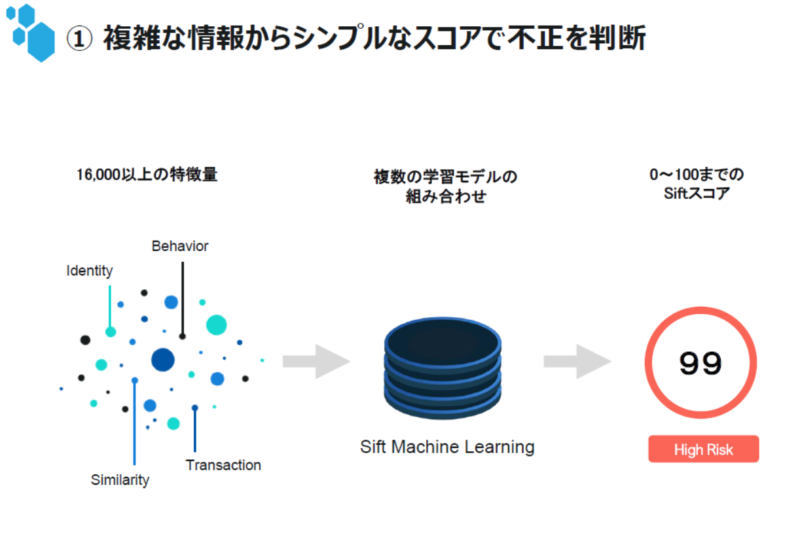

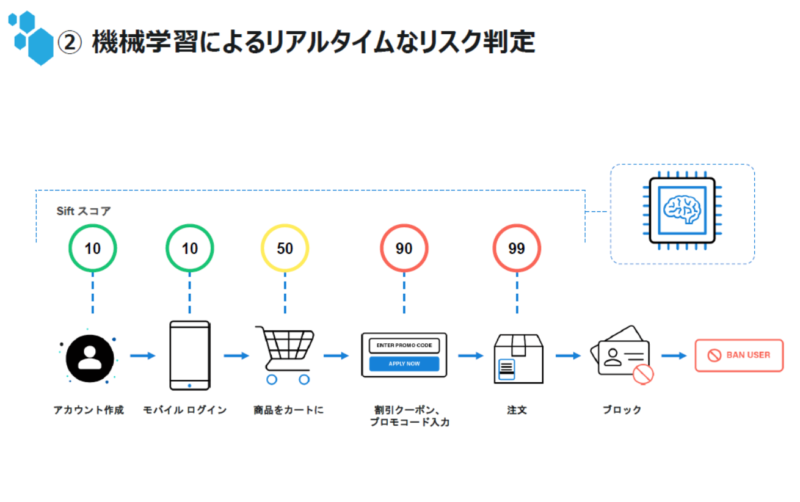

Siftはわかりやすくスコア、つまり点数で、不正かどうかの分析結果をお客様に返します。そのバックエンドでは1万6,000のシグナルをとらえてスコアを導き出しています。1万6,000のポイントをSiftが自動的に見て、3万4,000のグローバルネットワークにかけて、その結果をわかりやすいスコアのかたちでお客様に返します。スコアはリアルタイムに返ってきます。ワークフローにも実装できますので、人手を介さずに注文を受け入れるかストップかを判断・実行することが可能です。

導入事例を紹介します。Travelokaでは3-DセキュアとSiftを並行利用することによって、ユーザインターフェース(UI)、ユーザエクスペリエンス(UX)を損なうことなく不正を3分の1に減少し、売上を2倍に引き上げました。

auコマース&ライフでは、チャージバックを93%削減し、かつ、マニュアルによるレビュー時間を75%削減しています。同社はセキュリティコードを既に導入していましたが、一時的に月間300万円のチャージバック被害に遭い、UI/UXを考えて追加の3-Dセキュアの導入を見送り、Siftの導入を決めました。これによりチャージバック被害を10分の1に抑え、ワークフローの自動化で残業時間の削減も実現することができました。

宿泊予約サイトのRelux(リラックス)では60%のチャージバック削減を実現していますが、さらに被害の予兆となる不正アカウントを数百件発見することに成功しました。正規の利用者からの誤判定によるクレームはゼロだということです。

従来のセキュリティ対策ではカバーしきれないくらいウェブドメインへの攻撃は巧妙になっています。汎用型のソリューションも引き続き必要とされますが、加えて、特化型のソリューションが求められています。UI/UXを損なわず、売上を阻害しないソリューションとして期待されているのが、バックヤードで動く属性・行動分析の機械学習プラットフォーム、Siftです。ビジネスの成長とチャージバック被害の低減の2つを同時に実現できるソリューションであると確信しております。

この後はSiftを広く安価に日本のお客様に提供するためにパートナーシップを結んでいるGMOペイメントゲートウェイの松山さんよりお話しいただきます。

※本記事は2020年11月13日に開催された「ペイメントカード・セキュリティフォーラム2020」のマクニカネットワークス株式会社 第2営業統括部 第2部 第2課、課長代理 恒川雅俊氏の講演をベースに加筆/修正を加え、紹介しています。

□問い合わせ先

Sift製品担当

TEL: 045-476-2010

〒222-8562

横浜市港北区新横浜1-5-5

URL:https://www.macnica.net/

E-mail:sift-sales@cs.macnica.net

イノベーション・パートナーズ本部

TEL:03-3464-2323

〒150-0043

東京都渋谷区道玄坂1-2-3 渋谷フクラス

URL: https://www.gmo-pg.com/

E-mail:info@gmo-pg.com