2023年12月20日9:10

パスワードに代わる新たなオンライン認証のための技術仕様の標準化を提唱する国際的な非営利団体、FIDO(ファイド)アライアンスは、2023年12月8日、「パスキー(Passkey)」を中心としたFIDOアライアンスの取り組みの最新動向、国内外での活動成果および今後の活動について記者説明会を開催した。

コンシューマ機器への普及が進む パスキー対応アカウント総数は70億に

FIDOアライアンスは、創立当初から中央に格納された共通の秘密への依存、そして公開鍵暗号方式を活用したフィッシング耐性のあるオンライン認証を掲げてきた。

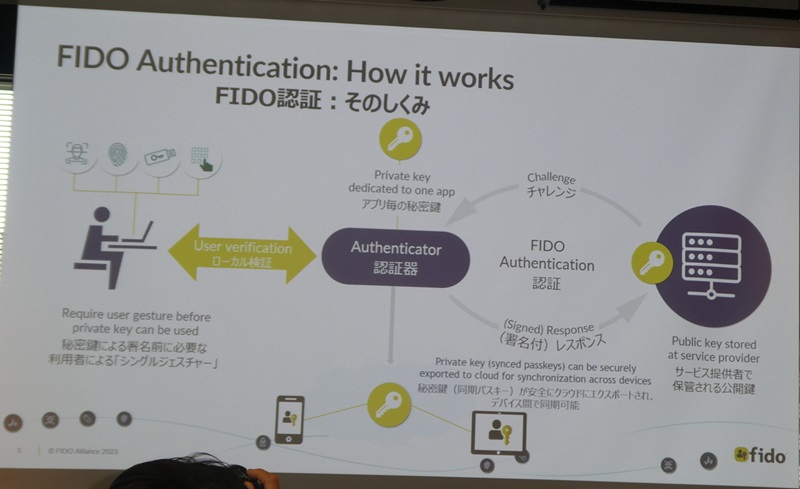

消費者が毎日手に取るデバイスを活用したシンプルで堅牢な認証により、セキュリティと使い勝手の両立を目指している。例えば、多要素認証を導入しても簡単に使えなければ利用者はオプトインせず、従業員も使用しない可能性がある。そのため、FIDOアライアンスではユーザビリティおよび体験の向上にフォーカスしてきた。2014年以降のUAF(Universal authentication Framework)やU2F(Universal Second Factor)のリリース、2019年に最終決定した「FIDO2」といった認証をシンプルにする取り組みを行ってきた。その最新の成果がパスキーとなる。核となるのが認証機(Authenticator:オーセンティケーター)の考えだ。認証機はユーザーのサインインを仲介するとともに、これをユーザーの物理デバイスに持つ。そしてさらに重要なこととして、認証機がアプリやサービスごとに固有の秘密鍵を保有する。これに対応する公開鍵はWebサイトのサーバ側に持つ。FIDOアライアンス エグゼクティブディレクター 兼 最高マーケティング責任者 アンドリュー・シキア(Andrew Shikiar)氏は「パスワードと違い、秘密鍵は値が入っていないため、仮にハッカーから攻撃されてもダメージはありません」とした。ユーザーは認証機を介してローカルに自身の検証を行い、署名前に必要な利用者により「シングルジェスチャー」を行う。

具体的には、生体認証や持っているデバイスに暗証番号やPIN番号を入れる、セキュリティキーに物理的にタッチする方法が挙げられる。本人のデバイス上にある認証機能でユーザーが認証され、正確に一致するキーペアの間で暗号化されたチャレンジレスポンス通信により、サービスに対してユーザー認証される。パスワードとは異なり、人間が読める共有の秘密がネットワーク経由で送信されないため、遠隔からの大規模な攻撃があったとしてもそれを防ぐことが可能だという。

FIDOが最近導入した、秘密鍵、OS、クレデンシャルプロバイダのクラウドにおいて、安全に同期する機能である「シンクパスキー(Sync Passkey)」は各デバイスでの再登録を必要とすることなく、ユーザーのすべてのデバイスで利用可能だ。シキア氏は「パスキーこそがFIDOのここ1年の重要なテーマであり、変革の年でした」と話す。

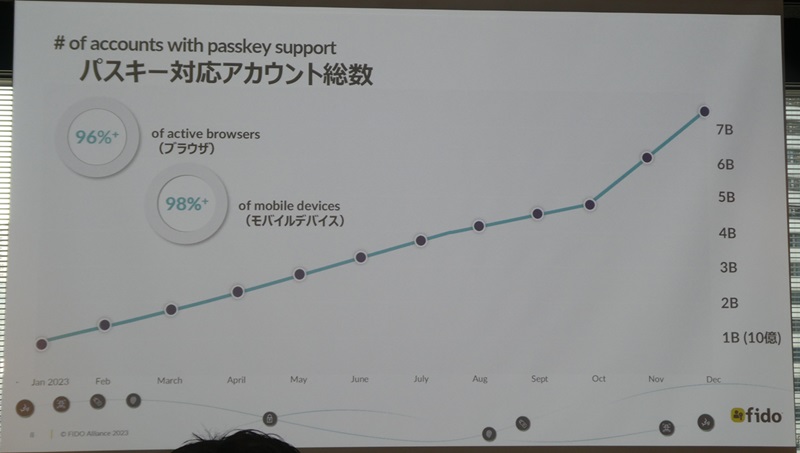

シンクパスキーと端末に紐づくパスキーの違いとして、端末に紐づくパスキーはセキュリティキー、専用のハードウェア、UAFプロトコルを使ったネイティブアプリの中に内蔵されているという。さらに、エンドユーザーのパスキー体験を最適化するためには、「Discoverable Credential(ディスカバラブル・クレデンシャル)」という認証資格情報を利用すればよい。これにより、相互運用可能、かつストレスが少ない体験を届けられる。シキア氏は「パスキーの採用は急速に進んでおり、劇的な進展を見せています」と成果を述べる。例えば、2022年10月にPayPalとNTTドコモがパスキー対応を発表した。そして、ヤフー、メルカリなどが採用し、その後も発表が続いている。今後も採用は増えていくが、パスワードからパスキーへの切り替えが継続して図られている。大手決済サービスに加え、eコマース、通信会社などが採用企業として名を連ねる。

シキア氏はもっとも注目すべき動きとして、Googleが数カ月前にGoogleアカウントを持っている人であれば誰でもアカウントに関連するパスキーを登録できるようにしたことを挙げた。これにより、数十億人がパスキーを使ってGmailなどのサービスで使うことが可能となった。

パスキーを使ったサービスも続々と登場しており、例えば、パスワードマネージャーもパスキーを受け入れ、新たなビジネスモデルを生み出している。現在、パスキーが使用可能なアカウント数は70億以上となり、地球の人口1人あたり1つのパスキーを持っている計算だ。

ユーザーの認知度は5割を超える 各国政府機関と連携も進む

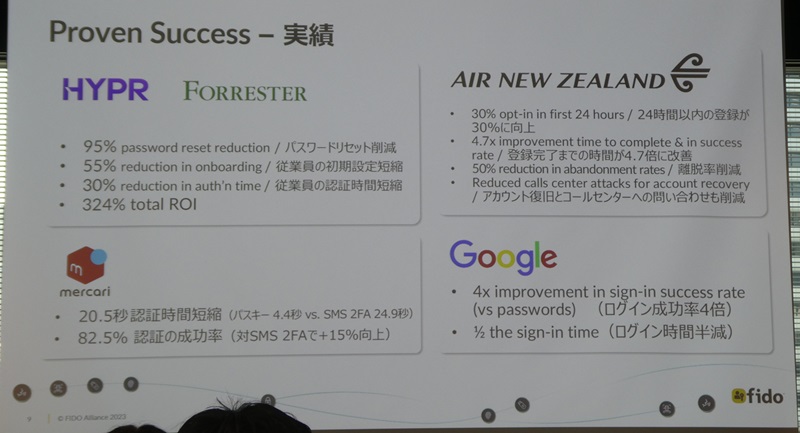

実績の一例として、ニュージーランド航空は、登録完了までの時間が47%短縮し、50%の離脱率削減につながった。また、アカウント復旧とコールセンターへの問い合わせも削減した。Googleではパスワードの代わりにパスキーを使用した場合、Googleアカウントのログイン成功率が4倍になるとともに、ログイン時間が半減した。メルカリは、ワンタイムパスワードからパスキーに切り替えることで、20.5秒の認証時間短縮、および82.5%の認証成功率を実現させたという。

FIDOの技術は企業内の環境でも活用されている。HYPRとFORRESTERが行った調査では、95%のパスワードリセット削減、従業員の初期設定短縮が55%、認証時間の短縮が30%となり、300%以上のROI(投資利益率)向上となった。

消費者の認知度もアップしており、FIDOアライアンスの調査では、回答者の52%がパスキーを認知していた。また、ITリーダーの84%がパスキーについてよく認知しており、92%がパスキーは全体的なセキュリティの向上につながると回答した。

FIDOアライアンスでは、各国政府機関と連携しており、10カ国の政府がFIDOアライアンスのメンバーとして参加している。また、NISTがデジタルIDセキュリティガイドラインに絡めた取り組みを進めており、2024年の改定版ではAAL2のAuthenticatorを満たすものとしてシンクパスキーが流用されると想定している。

政府の活用として、台湾には「台湾FIDO」というサービスがあり、公共のサービスを市民がパスキーを使ってアクセスできるという。オーストラリアでは国民がパスキーを使って「myGovID」にサインインして政府のデジタルサービスを受けることができる。各国政府や地方自治体でパスキーの採用が広がっており、トレンドとなっているそうだ。

このように、専門家が通算6万時間を超えるFIDO仕様の知見や30年に及ぶ貢献が実際の利用につながっているとした。

コネクテッドデバイス向けの「FIDO Device Onboard」 EMV 3DS 2.3.1における認証もサポートへ

このコンテンツは会員限定(有料)となっております。

詳細はこちらのページからご覧下さい。

すでにユーザー登録をされている方はログインをしてください。