2021年2月9日8:30

侵害のリスクを想定したセキュリティ対策の重要性

では、どのような流れでPCI DSS準拠を実現していくのかについてご紹介いたします。情報資産の有無や、実装している機能のリスクに応じて、セキュリティ対策や運用方法は異なってきます。PCI DSSのスコープ(対象)の考え方にも通じますが、PANがあるか、個人情報があるか、インターネット接続があるかといった観点からリスク分析を行った上で、保有しているデータや使用している技術に応じたセキュリティ対策を講じます。

まず、システムで扱っている情報がどれだけ危険かを把握することが重要です。情報資産整理(アセスメント)を行って、対象となる資産に対し、可用性・完全性・機密性の観点からリスク/資産価値を評価します。そして、評価した情報資産に対し、順守すべき事項/対応方法などをについてガイドラインを策定します。すべての関係者に周知徹底するため、また、後続で追加開発をした際などに抜け落ちを防ぐために、文書化するということがとても重要です。

先ほど申し上げたTISのセキュリティ・バイ・デザインの1つ目、情報資産の区分・価値の明確化については、システム脅威が発生した場合に、業務継続性やそのインパクトの大きさや範囲、扱っている情報資産などを考慮して評価を行うことが必要です。考慮すべきは、機密性だけではありません。

可用性という点では、侵害された際、情報を閲覧できなくなった場合の業務影響を含めたリスクのスコアリングを行います。完全性という点では、改ざんに関する事業リスク、金額や登場人物に対する責任といった観点からスコアリングを行います。機密性という点では、開示しても問題ないものなのか、法律上秘匿する必要のあるものなのかといった、対象データの取り扱いレベルの観点からスコアリングを行います。

そして、あらかじめ想定しておいたリスクを、定性的に判断できるように整理します。例えば可用性で言えば、1日程度の復旧時間が許容できる“リスク低”のものから、利用停止が原則許されない“リスク高”のものまで、何段階かに区分けします。

先ほど申し上げた構成を設計段階で評価した場合、例えばこのようになります。お客様がインターネットを使ってアクセスしてくる、しかも個人情報があるというケースです。可用性としては、特定ユーザーが日中帯に利用。数時間程度の停止は許容されるのでリスク低。完全性では、ポータルサイトが改ざんされた場合、利用者への影響が大きいのでリスク高。機密性では、利用者の個人情報を保有しており流出時の影響が大きいのでリスク高といった具合です。これをもとに、クラウドに載せていいのかオンプレミスがいいのか、クラウドであればどのような構成にするべきかを検討します。

このようにあらかじめ、可用性、完全性、機密性の観点で評価することで、ベースラインとの差異が情報資産単位で明確化できますので、情報資産価値に合った対応方針を適切に決定することができます。過剰投資を防ぐ効果なども期待できます。

次に2つ目の情報資産レベルに合わせたサービス/機能選定についてです。ここでは先ほどアセスメントしたリスクを詳しく把握し、レベルに合った対策を適用する検討に入ります。セキュリティ機能の選定ということで、リスク評価のスコアリングと内容に応じて、AWSサービスやサードパーティのセキュリティソリューションの導入を決定します。そして、導入したセキュリティ機能に対して、脆弱性診断などで実際のセキュリティ強度を把握します。

先ほどと異なるケースとして、基本的に停止不可で可用性はリスク高、改ざんされた場合に不特定多数に影響が及ぶので完全性はリスク高、公開情報を扱っているため機密性はリスク低という事例がありました。

実リスクベースで発生する脅威を洗い出していくと、公開サイトへのレベル7レイヤのDDos攻撃によってサービスが停止するリスク、不正なコード実行によるインジェクション攻撃などのリスクが考えられました。また、このシステムではコンテナを使用しており、不正なリモートアクセスやコンテナイメージそのものが改ざんされるリスクがありました。コンテナ間のセキュリティレベルの違いというところにもリスクがあり、漸弱なコンテナへの侵入からの二次侵入のリスクも考えられます。

これに対してどのようなセキュリティソリューション、もしくはサービスを提供するのかを検討した結果、クラウドフロントによるDDos攻撃対策と、AWS WAFの導入による不正コード実行防御対策を実施することにいたしました。コンテナ部分については、イメージファイルへの脆弱性チェックと、イミュータブル(不変)の徹底による改ざん防止策をとりました。コンテナ間の感染防止策としては、コンテナファイアウォールによるコンテナ間の通信制限を行うソリューションを採用いたしました。

コンテナセキュリティ標準 NIST SP800-190にも示されているように、コンテナについては、EC2、ファーゲートなどAWS上で提供されているサービスでも考慮しなければならないポイントがあります。1つは、同一の目的、資産価値を持つコンテナを1つのグループにまとめること。また、コンテナ固有の脆弱性管理ツールとイメージファイルチェックツールを活用すること。そして、コンテナに対応したランタイム防御ツールを使用すること。この3点はAWSでも考慮しなければならないと考えております。

弊社が実施・推奨している対策の1つに、コンテナに特化したセキュリティソリューションのaqua(アクア)があります。Aquaは、コンテナ固有の脆弱性管理ツールおよびイメージファイルチェックツールとしては、イメージスキャンによるイメージ内に含まれる既知の脆弱性(CVE)やマルウェアを検知し、イメージからのコンテナ実行の許可/不許可などをポリシーで定義します。また、ランタイム防御ツールとしては、実行中のコンテナを監視し、ポリシーにしたがってコンテナの動作を制御/制限します。

情報資産流出のリスクと、取り扱う機能のリスクを把握して、両方を考慮した機能選定をすることによって、製品/機能選定が最適化され、結果、過不足のないセキュリティ対策を実現し、セキュリティ対策への過剰投資を防ぐことができます。

3つ目の被害を極小化するための仕組みの検討について説明します。最近、インシデントレスポンスが注目されるようになりました。この背景には、完全なセキュリティ対策はもはや過去のものになったという認識があります。被害に遭ったときにどうするかということで、インシデントレスポンスが大きなポイントになっているのです。インシデントレスポンスは企業を守るために極めて重要ですが、非常に体力の要る作業でもあります。システムへの侵入・侵害が発生した場合、早期に対処するためにインシデントをどのように発見するか。その仕組みづくりが必要です。そして、侵入が発覚した後は、侵入痕跡(IoC)等に基づいて被害状況を確認し、再発防止策を検討する必要があります。

しかしここでも人材不足は深刻で、多くの企業でセキュリティの仕組みを作り、体制を整備する人員がいないことが大きな課題になっています。情報セキュリティ人材は約19.3万人不足していると推計されています。

社内の実践で培ったノウハウをサービスとして外部にも提供

自社の情報資産の取扱に関しては、事前対応、リアルタイム検知、事後対応の体制維持・運用が求められ、それぞれに専門性の高い人材が必要とされます。セキュリティインシデント発生時に迅速に対応可能な体制を築くためには、企業としてのセキュリティ対策方針の決定、組織全体での体制確保し、SIEMの導入、分析対象ログの決定、日々の脆弱性情報の収集・管理が必要です。

このような運用を実施した後に、実際にはSOCとCSIRTが連携し、ライフサイクルをしっかり回していくのが理想です。しかし人材不足の中で、これを十分行っている企業はまれであるというのが実情です。自社で運用するのが難しいのであれば、CSIRT機能を含めてアウトソースを活用するという方法もあります。

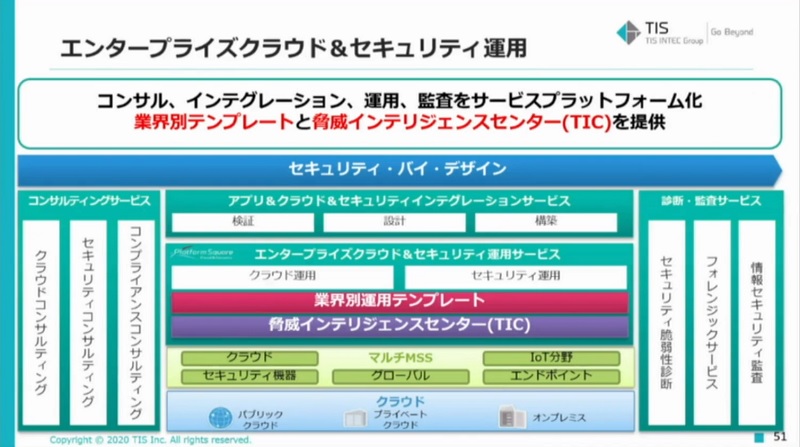

弊社では、コンサルティング、インテグレーション、運用、監査をサービスプラットフォーム化し、業界別テンプレートと脅威インテリジェンスセンター(TIC)を社内で構築して、お客様にも提供しております。

特に金融業界にはさまざまなガイドライン、基準、標準が存在しています。これらを取り込んで金融業界に最適化したテンプレートを作成し、それに基づいて分析を行い、インシデント対応のためのレスポンス体制を整えるということを、サービスとして提供しています。

また、エンタープライズ・セキュリティ運用サービスというものも提供しております。AWSやオンプレミスのシステムからログを収集・蓄積し、ルールによる自動分析で侵害と考えられる振る舞いを発見してお客様に通知するというサービスを行っています。侵害があった場合にはセキュリティ専門のアナリストがログを分析し、業務上の侵害可能性を判定します。

エンタープライズクラウド&セキュリティ運用とPCI DSS準拠支援サービスの関係性を整理しておきます。上流の部分からセキュリティをしっかり勘案した上でクラウドサービスを選定する必要があるというところで、最上流のクラウドの選定、導入が決定した後の設計、運用と、TISがこれまで金融サービスを提供する上で培ってきたノウハウをサービスとして提供し、お客様の運用をサポートしています。

PCI DSS準拠を楽にするには、まず、計画を最適化すること。スコープ(対象範囲)の極小化と、システム更改に合わせた準拠の方法を考えることが大切です。そして、PCI DSS準拠に向けたアウトソーシングの活用を図ることも有効です。準拠運用範囲のリスク分析をし、適切にクラウドを利活用すること。併せてアウトソーシングを活用することがポイントになると考えています。業務変更の有無やコストを考慮した適切な選択をしていただきたいと思います。ご清聴ありがとうございました。

本記事は2020年11月13日に開催された「ペイメントカード・セキュリティフォーラム2020」のTIS株式会社 プラットフォームビジネスユニット クラウド&セキュリティコンサルティング部 主査 森池聖哉氏の講演をベースに加筆/修正を加え、紹介しています。

■お問い合わせ先

プラットフォームビジネスユニット

クラウド&セキュリティコンサルティング部

TEL:03-5337-4379

E-mail:ps-info@ml.tis.co.jp

URL:https://www.tis.jp/branding/platform/