2023年12月22日8:00

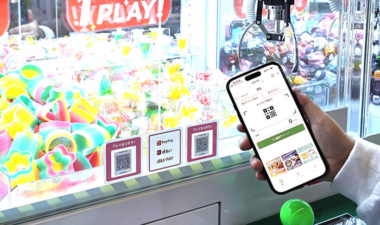

日本市場でも、Android 端末でタッチ決済を実現する「Tap on Phone」により、カフェ、カジュアルレストラン、キッチンカー、屋台、朝市など、さまざまな小・中規模事業者でのキャッシュレス化を実現するユースケースが出現し、数年経過した。本稿では、「Tap on Phone」で重要な役割を果たすセキュリティ技術に関して俯瞰する。

記事のポイント! ①PCI-PTS等のセキュリティ規格に適用できない ②暗号鍵そのものの保護が必要 ③ソースコードや機密データの保護 ④OSが正常かを常時監視 ⑤開発ライフサイクルの安全性確保 ⑥「Tapion」でのアプリセキュリティは? ⑦PCI MPoCでも重要に ⑧COTSに加え、クレジット全般で利用できる技術

「Tap on Phone」アプリのセキュリティ

COTS(Commercial-Off-The-Shelf)と呼ばれるいわゆるスマホ決済を行うための端末では、決済専用の端末のようなPCI-PTS等のセキュリティ規格に適用することができない。適切な保護がない決済アプリケーションは、攻撃者に決済情報や認証情報など、機密データを取得させる可能性があり、不正防止は決済アプリケーションを提供するSoftPOSプロバイダーの主要な責務である。モバイルアプリケーションは、ウェブアプリケーションとは異なるタイプの攻撃を受けるため、開発者は特定のセキュリティ施策を実施する必要がある。これらは後述するPCI-MPoCの認証取得を念頭においた施策である。以下、セキュリティ構成要素を挙げる。

4つのコンポーネントセキュリティ施策

●暗号鍵の保護 攻撃者が暗号鍵にアクセスできないこと、不正利用できないことなど、暗号鍵そのものの保護が必要である。暗号アルゴリズムの実行中であっても、暗号鍵が平文で公開されることがないよう、暗号鍵を隠し、保護すること。 ●ソースコード、機密データの保護 SoftPOS決済アプリケーションのリバースエンジニアリングやクローン作成を防止すること。アプリケーションを不正操作できないようにすること。不要なパーミッション権限を持つアプリは正規アプリであっても、顧客情報流出やコンプライアンスを脅かすだけでなく、攻撃者の標的にもなりえる。 ●稼働中の脅威を可視化 モバイル決済アプリケーションが実行される環境が信頼できるかどうか、OSのプラットフォームが正常かどうかを、常時監視する必要がある。モバイル決済アプリケーションは、企業のバックエンドサーバから提供されるサービス・APIと通信する必要がある。これらが適切に管理されていない場合、この通信から攻撃される危険性がある。例えば、以下のような脅威についての遠隔測定と分析を実施し、攻撃者ツール、悪意のあるアプリ、ネットワークベースの攻撃から保護を行う必要がある。 ・アプリ稼働時に脅威を自動的に検出 ・事前定義された動作で脅威に応じた対応 ・認証拒否 / アカウントロック ・データ削除 / キャッシュ削除 ・モバイル取引を制限 ・脅威対策チームにレポート

このコンテンツは会員限定(有料)となっております。

詳細はこちらのページからご覧下さい。

すでにユーザー登録をされている方はログインをしてください。